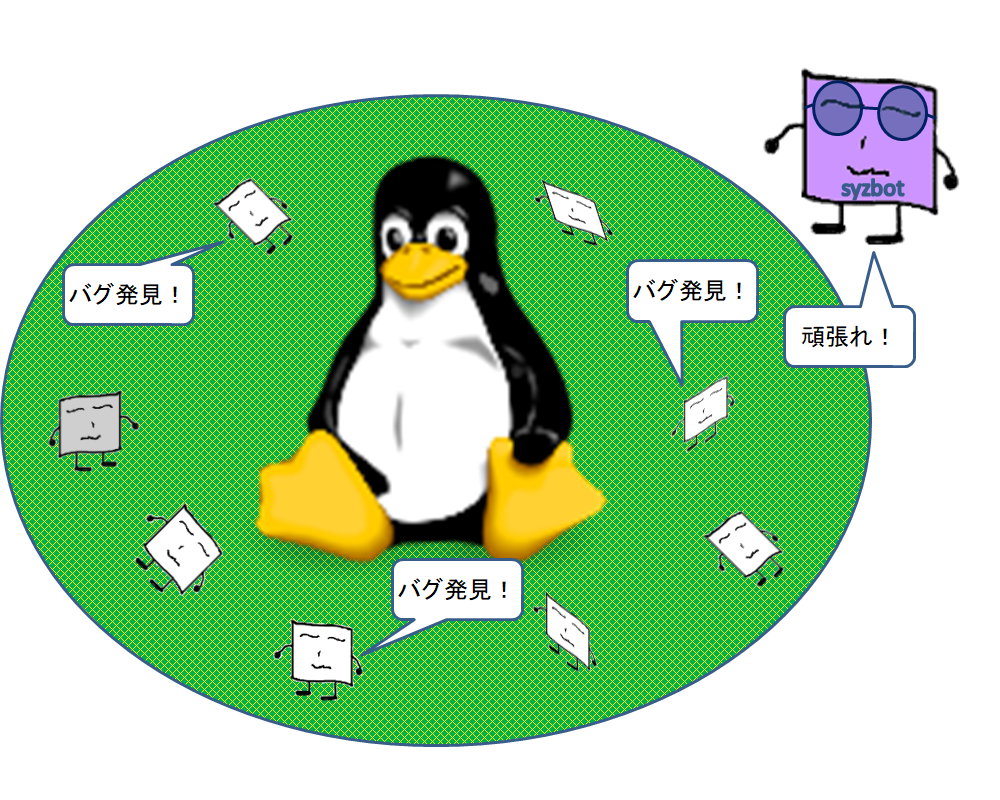

Google 社が開発したファジングテスト用システムである syzbot が、 Linux などのOSカーネルの不具合をものすごい勢いで発見し続けています。OSカーネルという性質上、ユーザモードで動作するプログラムには該当しない様々な制約があります。また、ほとんどの処理を自動化して、膨大な数のテスト用マシンで並列実行させるという構成ならではの制約もあります。そのため、問題発生時に情報を取得し、問題の原因個所を突き止め、原因を修正していく作業には、かなりの試行錯誤を伴います。

この講義では、 syzbot が見つけた Linux カーネルの不具合の修正に全力で取り組んでいる講師が、その体験談を紹介します。C言語によるプログラムを読み書きできるスキルを有した受講者を想定しています。

脆弱性と判断される挙動を発見してしまうこともありますが、脆弱性スキャナという訳ではありません。

正確には syzbot と syzkaller という区別がありますが、この講義では両者を区別せずに syzbot と呼んでいます。

ファジングテストにより見つかった不具合の状況を追跡できるようになっています。

「問題を検知した場合には、深刻度に関わらずカーネルパニックで停止させる」という設定でテストを行います。クラッシュはもちろん、ハングアップ/ストール/ロックアップ/不正なメモリアクセスなど、デバッグ支援機構が問題を報告した場合にもカーネルパニックで停止させるため、相当な件数が不具合として報告されます。

https://github.com/google/syzkaller/issues/491

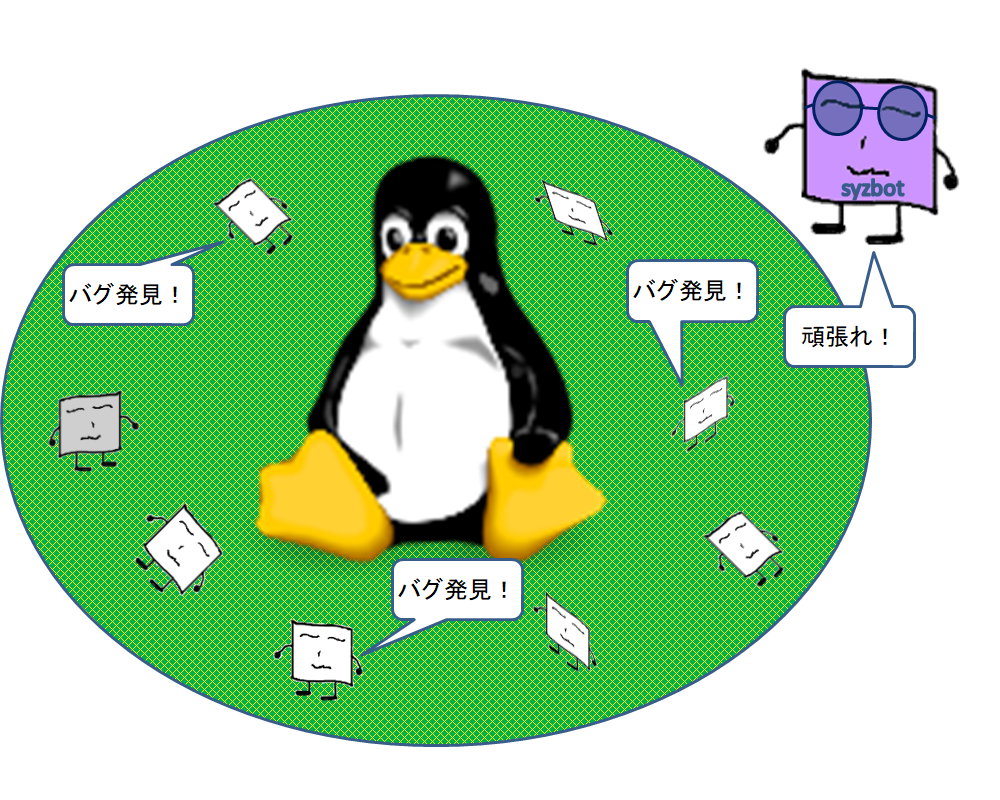

クラッシュが発生してから既知の事象であるかどうかの判断が行われるまでに時間差があり、結論が出るまでの間メモリダンプ( kdump )を保持しようとするとリソースが足りなくなります。

そのため、せっかく問題発生時にカーネルパニックで停止させる設定になっていても、カーネルパニック時点のメモリダンプを取得して解析することが現実的ではありません。

また、メモリダンプで知ることができるのは「その瞬間」の内容だけであり、その前の数分間にどんな処理をしていたのかを知ることはできません。

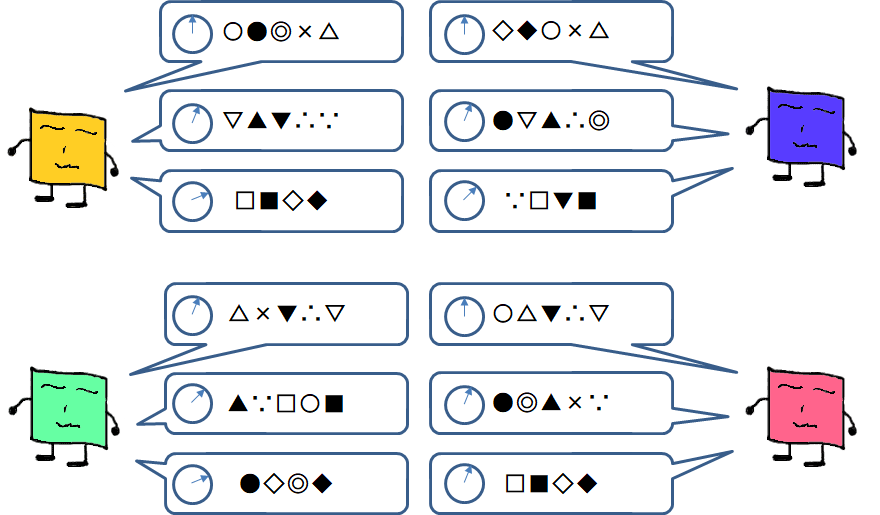

その結果、クラッシュ発生時のカーネルメッセージを中心に判断することになります。

いかにして問題となる事象に関連するメッセージを捕捉できるかが重要になります。

不具合を再現するためのプログラム( reproducer )を提示しようとします。

手元の環境でも再現できる reproducer が見つかれば、解析/修正/テストが容易になります。

クラッシュ発生時のカーネルメッセージ(ダイイングメッセージ)から、疑わしいサブシステムを推測します。ただし・・・

原因を特定してから報告する訳ではないので、判断が誤っていることもあります。

クラッシュ発生時のカーネルメッセージだけでは解析できず、お手上げとなることもあります。

残念なことに、報告を受けとった人が多忙すぎて、放置されてしまうというケースが最も多いです。

だから、問題を報告する側と問題を修正する側の間のギャップを埋める存在が必要になります。

英語ですが https://elinux.org/Syzbot_survey_response のQ&Aが良いと思います。

2003年4月から2012年3月までは、 TOMOYO Linux という Linux システム向けのアクセス制御モジュールの開発に携わってきました。

TOMOYO Linux のメインライン化にまつわる苦労話は、セキュリティ&プログラミングキャンプ2011の講義資料を参照していただければと思います。

https://I-love.SAKURA.ne.jp/tomoyo/spc2011-kumaneko.pdf

TOMOYO Linux から始まって AKARI や CaitSith に至るまでの変遷は、セキュリティ・キャンプ2012の講義資料を参照していただければと思います。

https://I-love.SAKURA.ne.jp/tomoyo/CaitSith-ja.pdf

ShellShock のような、OSコマンドインジェクション脆弱性への対処に興味のある方は、セキュリティ・キャンプ2015の講義資料を参照していただければと思います。

https://I-love.SAKURA.ne.jp/tomoyo/scamp2015-kumaneko.pdf

独自アクセス制御モジュールの作り方について勉強したい方は、セキュリティ・キャンプ2017の講義資料を参照していただければと思います。

https://I-love.SAKURA.ne.jp/tomoyo/scamp2017-kumaneko.html

2012年4月から2015年3月までは、サポートセンタで Linux が関係するシステムの故障解析に携わってきました。

その時に偶然発見してしまったメモリ管理の闇に関して、 Linux 4.8 時点までの話はセキュリティ・キャンプ2016の講義資料を参照していただければと思います。

https://I-love.SAKURA.ne.jp/The_OOM_CTF.html

また、 Linux が関係するシステムの問題を解決するためにサポートセンタを上手に活用するための話は、セキュリティ・キャンプ2018の講義資料を参照していただければと思います。

https://I-love.SAKURA.ne.jp/tomoyo/scamp2018-kumaneko.pdf

サポートセンタを去ってからも、メモリ管理の闇を巡る戦いは続いている訳ですが、その中でも、2018年1月にリリースされた Linux 4.15 は1つの節目を迎えました。

http://www.intellilink.co.jp/all/topics/20180222/linux-kernel4_15.html

2017年11月頃からは、 syzbot が見つけた Linux カーネルの不具合を巡る戦いが中心になってきました。その中でも、2019年5月にリリースされた Linux 5.1 は syzbot にとって1つの節目を迎えると考えたため、今年のセキュリティ・キャンプのテーマに選びました。

意図的に不具合や脆弱性を埋め込む「普通のCTF」とは違います。

問題の原因個所/修正方法が不明な状況ですので、かなりの試行錯誤を伴います。

セキュリティ・キャンプ2018の講義資料でいうところの「ゼネラリスト」側の役割です。

$ cloc linux-5.0 63092 text files. 62630 unique files. 12589 files ignored. github.com/AlDanial/cloc v 1.70 T=289.13 s (174.8 files/s, 83847.4 lines/s) --------------------------------------------------------------------------------------- Language files blank comment code --------------------------------------------------------------------------------------- C 26629 2636275 2297910 13421317 C/C++ Header 19168 499596 920551 3748615 Assembly 1324 47238 105013 229677 JSON 213 0 0 137286 make 2442 8984 9604 39367 Bourne Shell 453 8528 7029 35031 Perl 54 5413 4000 27388 Python 116 3691 3890 20090 HTML 5 656 0 5440 yacc 9 697 376 4616 lex 8 330 321 2004 C++ 8 290 82 1853 YAML 22 316 242 1849 Bourne Again Shell 51 352 318 1722 awk 11 170 155 1386 TeX 1 108 3 915 NAnt script 2 143 0 540 Markdown 2 133 0 423 Windows Module Definition 2 14 0 102 m4 1 15 1 95 CSS 1 27 28 72 XSLT 5 13 26 61 vim script 1 3 12 27 Ruby 1 4 0 25 INI 1 1 0 6 sed 1 2 5 5 --------------------------------------------------------------------------------------- SUM: 50531 3212999 3349566 17679912 ---------------------------------------------------------------------------------------

$ cloc linux-5.1 63830 text files. 63367 unique files. 12782 files ignored. github.com/AlDanial/cloc v 1.70 T=309.13 s (165.2 files/s, 79147.3 lines/s) --------------------------------------------------------------------------------------- Language files blank comment code --------------------------------------------------------------------------------------- C 26890 2659248 2310515 13538614 C/C++ Header 19360 514628 924491 3785690 Assembly 1325 47219 105103 229484 JSON 222 0 0 142205 make 2466 9049 9591 39736 Bourne Shell 495 9683 8153 39653 Perl 54 5414 4001 27400 Python 119 4029 3946 21367 HTML 5 656 0 5446 yacc 9 697 376 4616 YAML 35 596 296 3317 lex 8 330 321 2004 C++ 8 300 82 1871 Bourne Again Shell 51 354 320 1748 awk 11 171 155 1387 TeX 1 108 3 915 NAnt script 2 142 0 535 Markdown 2 133 0 423 Windows Module Definition 2 14 0 103 m4 1 15 1 95 CSS 1 27 28 72 XSLT 5 13 26 61 vim script 1 3 12 27 Ruby 1 4 0 25 INI 1 1 0 6 sed 1 2 5 5 --------------------------------------------------------------------------------------- SUM: 51076 3252836 3367425 17846805 ---------------------------------------------------------------------------------------

$ cloc linux-5.2 64545 text files. 64086 unique files. 13018 files ignored. github.com/AlDanial/cloc v 1.70 T=297.87 s (173.1 files/s, 82317.4 lines/s) --------------------------------------------------------------------------------------- Language files blank comment code --------------------------------------------------------------------------------------- C 27168 2680389 2246068 13670742 C/C++ Header 19469 510828 884634 3779249 Assembly 1326 47105 101299 228994 JSON 236 1 0 151381 Bourne Shell 517 10343 8084 41975 make 2492 9182 10496 40317 Perl 55 5446 3950 27536 Python 125 4261 3988 22096 YAML 57 1037 369 6162 HTML 5 656 0 5446 yacc 9 698 376 4627 lex 8 332 321 2013 C++ 8 300 82 1871 Bourne Again Shell 51 354 296 1748 awk 11 171 148 1387 TeX 1 108 3 915 NAnt script 2 142 0 538 Markdown 2 133 0 423 Windows Module Definition 2 15 0 108 m4 1 15 1 95 CSS 1 27 28 72 XSLT 5 13 26 61 vim script 1 3 12 27 Ruby 1 4 0 25 INI 1 1 0 6 sed 1 2 5 5 --------------------------------------------------------------------------------------- SUM: 51555 3271566 3260186 17987819 ---------------------------------------------------------------------------------------

$ git log v2.6.12-rc2...v5.0 | grep ^Author: | awk ' { $NF = ""; print $0; } ' | sort -u | wc -l

19799

$ git log v2.6.12-rc2...v5.1 | grep ^Author: | awk ' { $NF = ""; print $0; } ' | sort -u | wc -l

20090

$ git log v2.6.12-rc2...v5.2 | grep ^Author: | awk ' { $NF = ""; print $0; } ' | sort -u | wc -l

20372

Linux と呼ばれているOSの内、「カーネルモード」で動作しているプロセスが Linux カーネルです。カーネルの仕事はいろいろありますが、ハードウェアを制御し、プロセスやユーザなどの隔離を行い、「ユーザモード」で動作しているプロセスに対して資源(メモリやCPU時間など)を配分するといった基本的な機能を提供します。

Linux カーネルには、ユーザモードで動作しているプロセスに対して資源(メモリやCPU時間など)を配分するといった基本的な機能を提供する上で必要となる、カーネルモードでの「制約事項」というものが存在します。

メモリの割り当てや問題発生時の影響範囲という観点での Linux カーネルの制約事項については、セキュリティ・キャンプ2017の講義資料で体験できます。

ここでは、プロセスのスケジューリング(CPU時間の配分)を例に、 Linux カーネルの制約事項を考えてみましょう。(ユーザモードにも制約事項は存在しますが、この講義では扱いません。)

ユーザモードで動作するプロセスの処理をカーネル側が自動的に中断/再開してくれる(処理の途中で中断しても想定外の結果が生じないように面倒を見てくれる)ため、ユーザモードで動作しているプロセスであれば、”何時間も”要するような処理であっても、気にせずに実行することができます。

カーネルモードで動作するプロセスの処理をカーネル側が自動的に中断/再開させることはできない(処理の途中で中断すると想定外の結果が生じる可能性がある)ため、カーネルモードで動作しているプロセスは、何かの処理に没頭して”何分間も”応答できないような状況に陥ってしまうことを避ける必要があります。

カーネルは、優先度の高い要求に迅速に応答できるようにするために、「割り込み処理」という方法を用います。カーネルモードで割り込み処理を行っている間は、その割り込み処理に没頭して”何秒間も”応答できないような状況に陥ってしまうことを避ける必要があります。

syzbot の報告内容を理解するために必要になる、 Linux カーネルのデバッグ支援機能を用いて見つけることができる不具合の例について紹介します。全部のパターンを網羅している訳ではありませんし、実際に発生する結果は、カーネルコンフィグやハードウェアやタイミングなどの条件により変化しますので、不具合の原因とメッセージとが1対1で対応するとは考えないようにしてください。

panic() 関数は、「対処できない致命的な問題」が発生したときに、システムを強制停止させるために呼ばれます。明示的に panic() 関数を呼び出すことにより、どのようなメッセージが出力されるかを見てみましょう。

panic_test.c : panic() 関数を呼び出すカーネルモジュールの例

#include <linux/module.h>

static int __init panic_test(void)

{

panic("STOP!");

return -EINVAL;

}

module_init(panic_test);

MODULE_LICENSE("GPL");

kdump の設定が有効になっている場合、メッセージが出力された後、処理が kdump によりロードされたカーネルへと引き継がれます。 kdump により実行されるカーネルは、メモリダンプを取得して保存後、システムを再起動します。

[ 56.892807] panic_test: loading out-of-tree module taints kernel. [ 56.900070] Kernel panic - not syncing: STOP! [ 56.901347] CPU: 5 PID: 9669 Comm: insmod Kdump: loaded Tainted: G O T 5.0.0 #1 [ 56.903697] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018 [ 56.906723] Call Trace: [ 56.907432] dump_stack+0x9a/0xf0 [ 56.908417] ? 0xffffffffc0dd0000 [ 56.909446] panic+0x1ed/0x3b8 [ 56.910333] ? __warn_printk+0xd6/0xd6 [ 56.911501] ? ___slab_alloc+0x668/0x750 [ 56.912603] ? 0xffffffffc0dd0000 [ 56.913580] panic_test+0x11/0x1000 [panic_test] [ 56.914966] do_one_initcall+0xe2/0x553 [ 56.916014] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0 [ 56.918116] ? kasan_unpoison_shadow+0x30/0x40 [ 56.919606] ? __kasan_kmalloc.constprop.8+0xc1/0xd0 [ 56.921071] ? do_init_module+0x49/0x680 [ 56.922251] ? kmem_cache_alloc_trace+0x14b/0x340 [ 56.923531] ? kasan_unpoison_shadow+0x30/0x40 [ 56.924889] do_init_module+0x1da/0x680 [ 56.926037] load_module+0x43e8/0x56d0 [ 56.927091] ? layout_and_allocate+0x2140/0x2140 [ 56.928477] ? kernel_read+0x8b/0x130 [ 56.929684] ? kernel_read_file+0x225/0x4f0 [ 56.930842] ? __do_sys_finit_module+0x11a/0x1b0 [ 56.932224] __do_sys_finit_module+0x11a/0x1b0 [ 56.933558] ? __ia32_sys_init_module+0xa0/0xa0 [ 56.934892] ? __audit_syscall_exit+0x712/0x990 [ 56.936290] ? rcu_read_lock_sched_held+0x102/0x120 [ 56.937755] ? do_syscall_64+0x1d/0x450 [ 56.938998] do_syscall_64+0x9a/0x450 [ 56.940063] entry_SYSCALL_64_after_hwframe+0x49/0xbe [ 56.941610] RIP: 0033:0x7f60ca1b61c9 [ 56.942703] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48 [ 56.948181] RSP: 002b:00007fff0f520438 EFLAGS: 00000202 ORIG_RAX: 0000000000000139 [ 56.950456] RAX: ffffffffffffffda RBX: 0000000001fed1e0 RCX: 00007f60ca1b61c9 [ 56.952502] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003 [ 56.954707] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007fff0f5205d8 [ 56.956847] R10: 0000000000000003 R11: 0000000000000202 R12: 0000000000000000 [ 56.959838] R13: 0000000001fec120 R14: 0000000000000000 R15: 0000000000000000 [ 0.000000] Linux version 5.0.0 (root@localhost.localdomain) (gcc version 8.2.1 20180905 (Red Hat 8.2.1-3) (GCC)) #1 SMP Mon Mar 25 11:37:59 JST 2019 [ 0.000000] Command line: BOOT_IMAGE=/boot/vmlinuz-5.0.0 ro security=none sysrq_always_enabled console=ttyS0,115200n8 console=tty0 LANG=en_US.UTF-8 irqpoll nr_cpus=1 reset_devices cgroup_disable=memory mce=off numa=off udev.children-max=2 panic=10 rootflags=nofail acpi_no_memhotplug transparent_hugepage=never nokaslr disable_cpu_apicid=0 elfcorehdr=867732K [ 0.000000] Disabled fast string operations [ 0.000000] x86/fpu: Supporting XSAVE feature 0x001: 'x87 floating point registers' [ 0.000000] x86/fpu: Supporting XSAVE feature 0x002: 'SSE registers' [ 0.000000] x86/fpu: Supporting XSAVE feature 0x004: 'AVX registers' [ 0.000000] x86/fpu: Supporting XSAVE feature 0x008: 'MPX bounds registers' [ 0.000000] x86/fpu: Supporting XSAVE feature 0x010: 'MPX CSR' [ 0.000000] x86/fpu: xstate_offset[2]: 576, xstate_sizes[2]: 256 [ 0.000000] x86/fpu: xstate_offset[3]: 832, xstate_sizes[3]: 64 [ 0.000000] x86/fpu: xstate_offset[4]: 896, xstate_sizes[4]: 64 [ 0.000000] x86/fpu: Enabled xstate features 0x1f, context size is 960 bytes, using 'compacted' format. [ 0.000000] BIOS-provided physical RAM map:

kdump の設定が有効になっていない場合、メッセージが出力された後、システムが停止します。 /proc/sys/kernel/panic の設定が 0 ではない場合、指定された秒数の経過後にシステムを再起動します。

[ 64.628947] panic_test: loading out-of-tree module taints kernel. [ 64.635300] Kernel panic - not syncing: STOP! [ 64.636582] CPU: 2 PID: 9470 Comm: insmod Tainted: G O T 5.0.0 #1 [ 64.638627] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018 [ 64.641659] Call Trace: [ 64.642348] dump_stack+0x9a/0xf0 [ 64.643335] ? 0xffffffffc0d58000 [ 64.644309] panic+0x1ed/0x3b8 [ 64.645205] ? __warn_printk+0xd6/0xd6 [ 64.646231] ? ___slab_alloc+0x668/0x750 [ 64.647471] ? 0xffffffffc0d58000 [ 64.648496] panic_test+0x11/0x1000 [panic_test] [ 64.649805] do_one_initcall+0xe2/0x553 [ 64.650867] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0 [ 64.652666] ? kasan_unpoison_shadow+0x30/0x40 [ 64.653917] ? __kasan_kmalloc.constprop.8+0xc1/0xd0 [ 64.655403] ? do_init_module+0x49/0x680 [ 64.656476] ? kmem_cache_alloc_trace+0x14b/0x340 [ 64.657783] ? kasan_unpoison_shadow+0x30/0x40 [ 64.659140] do_init_module+0x1da/0x680 [ 64.660376] load_module+0x43e8/0x56d0 [ 64.661443] ? layout_and_allocate+0x2140/0x2140 [ 64.662634] ? kernel_read+0x8b/0x130 [ 64.663806] ? kernel_read_file+0x225/0x4f0 [ 64.664981] ? __do_sys_finit_module+0x11a/0x1b0 [ 64.666538] __do_sys_finit_module+0x11a/0x1b0 [ 64.668181] ? __ia32_sys_init_module+0xa0/0xa0 [ 64.669393] ? __audit_syscall_exit+0x712/0x990 [ 64.670685] ? rcu_read_lock_sched_held+0x102/0x120 [ 64.672043] ? do_syscall_64+0x1d/0x450 [ 64.673085] do_syscall_64+0x9a/0x450 [ 64.674080] entry_SYSCALL_64_after_hwframe+0x49/0xbe [ 64.675552] RIP: 0033:0x7fc2c25cc1c9 [ 64.676525] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48 [ 64.681707] RSP: 002b:00007ffc3cbc53b8 EFLAGS: 00000206 ORIG_RAX: 0000000000000139 [ 64.684018] RAX: ffffffffffffffda RBX: 0000000000a1f1e0 RCX: 00007fc2c25cc1c9 [ 64.685853] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003 [ 64.687969] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffc3cbc5558 [ 64.689776] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000 [ 64.692665] R13: 0000000000a1e120 R14: 0000000000000000 R15: 0000000000000000 [ 64.695769] Kernel Offset: 0x4000000 from 0xffffffff81000000 (relocation range: 0xffffffff80000000-0xffffffffbfffffff) [ 64.704771] ---[ end Kernel panic - not syncing: STOP! ]---

BUG_ON() 関数(実際にはマクロです)は、「対処できない致命的な問題」が発生したときに、プロセスを強制終了させるために呼ばれます。明示的に BUG_ON() 関数を呼び出すことにより、どのようなメッセージが出力されるかを見てみましょう。

bug_on_test.c : BUG_ON() 関数を呼び出すカーネルモジュールの例

#include <linux/module.h>

static int __init bug_on_test(void)

{

BUG_ON(sizeof(int) != sizeof(char));

return -EINVAL;

}

module_init(bug_on_test);

MODULE_LICENSE("GPL");

BUG_ON() 関数が実行された個所(ソースコード中のファイル名/行番号)とメッセージが出力されます。 /proc/sys/kernel/panic_on_oops が 0 ではない場合、あるいは、スケジューリングが不可能な状況で発生した場合、カーネルパニック( panic() 関数の呼び出し)が発生します。なお、カーネル内のロックを保持している状態でプロセスを強制終了させてしまうと、不整合状態が発生してしまうことでカーネルが正常に動作することを期待できなくなります。そのため、現実的には /proc/sys/kernel/panic_on_oops が 0 であったとしても速やかにシステムを再起動させることが望まれます。

[ 52.897173] bug_on_test: loading out-of-tree module taints kernel. [ 52.902508] ------------[ cut here ]------------ [ 52.903825] kernel BUG at test/bug_on_test.c:5! [ 52.905123] invalid opcode: 0000 [#1] SMP DEBUG_PAGEALLOC KASAN PTI [ 52.906977] CPU: 2 PID: 9466 Comm: insmod Tainted: G O T 5.0.0 #1 [ 52.908998] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018 [ 52.912057] RIP: 0010:bug_on_test+0x0/0x1000 [bug_on_test] [ 52.913640] Code: Bad RIP value. [ 52.914608] RSP: 0018:ffff88810189f950 EFLAGS: 00010286 [ 52.916010] RAX: 0000000000000001 RBX: 0000000000000000 RCX: 0000000000000001 [ 52.918097] RDX: 1ffff11020acf39d RSI: ffff888105679cdc RDI: 0000000000000246 [ 52.920087] RBP: 1ffff11020313f2d R08: ffffed10140ffb88 R09: 0000000000000001 [ 52.922128] R10: ffffed10140ffb87 R11: ffff8880a07fdc3b R12: ffffffffc0cd0000 [ 52.924224] R13: 0000000000000002 R14: dffffc0000000000 R15: ffffffffbda65064 [ 52.926175] FS: 00007f3d9d182740(0000) GS:ffff8880a0600000(0000) knlGS:0000000000000000 [ 52.928379] CS: 0010 DS: 0000 ES: 0000 CR0: 0000000080050033 [ 52.929888] CR2: ffffffffc0ccffd6 CR3: 0000000109836004 CR4: 00000000003606e0 [ 52.932050] Call Trace: [ 52.932697] do_one_initcall+0xe2/0x553 [ 52.933674] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0 [ 52.935373] ? kasan_unpoison_shadow+0x30/0x40 [ 52.936573] ? __kasan_kmalloc.constprop.8+0xc1/0xd0 [ 52.937888] ? do_init_module+0x49/0x680 [ 52.939125] ? kmem_cache_alloc_trace+0x14b/0x340 [ 52.940315] ? kasan_unpoison_shadow+0x30/0x40 [ 52.941528] do_init_module+0x1da/0x680 [ 52.942661] load_module+0x43e8/0x56d0 [ 52.943681] ? layout_and_allocate+0x2140/0x2140 [ 52.944916] ? kernel_read+0x8b/0x130 [ 52.946028] ? kernel_read_file+0x225/0x4f0 [ 52.947157] ? __do_sys_finit_module+0x11a/0x1b0 [ 52.948387] __do_sys_finit_module+0x11a/0x1b0 [ 52.949685] ? __ia32_sys_init_module+0xa0/0xa0 [ 52.950886] ? __audit_syscall_exit+0x712/0x990 [ 52.952147] ? rcu_read_lock_sched_held+0x102/0x120 [ 52.953693] ? do_syscall_64+0x1d/0x450 [ 52.954724] do_syscall_64+0x9a/0x450 [ 52.955709] entry_SYSCALL_64_after_hwframe+0x49/0xbe [ 52.957285] RIP: 0033:0x7f3d9c6551c9 [ 52.958248] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48 [ 52.965374] RSP: 002b:00007fff66911e48 EFLAGS: 00000206 ORIG_RAX: 0000000000000139 [ 52.968358] RAX: ffffffffffffffda RBX: 00000000026221e0 RCX: 00007f3d9c6551c9 [ 52.971396] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003 [ 52.974411] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007fff66911fe8 [ 52.977331] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000 [ 52.980444] R13: 0000000002621120 R14: 0000000000000000 R15: 0000000000000000 [ 52.980450] Modules linked in: bug_on_test(O+) vmw_balloon pcspkr sg vmw_vmci i2c_piix4 ip6t_rpfilter ipt_REJECT nf_reject_ipv4 ip6t_REJECT nf_reject_ipv6 xt_conntrack ip_set nfnetlink ebtable_nat ebtable_broute bridge stp llc ip6table_nat nf_nat_ipv6 ip6table_mangle ip6table_raw iptable_nat nf_nat_ipv4 nf_nat nf_conntrack nf_defrag_ipv6 nf_defrag_ipv4 iptable_mangle iptable_raw ebtable_filter ebtables ip6table_filter ip6_tables iptable_filter ip_tables xfs libcrc32c sd_mod sr_mod cdrom serio_raw ata_generic pata_acpi vmwgfx drm_kms_helper ahci syscopyarea sysfillrect mptspi libahci e1000 sysimgblt scsi_transport_spi fb_sys_fops mptscsih ttm mptbase drm i2c_core ata_piix libata [ 52.980537] ---[ end trace 2cb03453b67058e0 ]--- [ 53.008753] RIP: 0010:bug_on_test+0x0/0x1000 [bug_on_test] [ 53.011347] Code: Bad RIP value. [ 53.013306] RSP: 0018:ffff88810189f950 EFLAGS: 00010286 [ 53.015953] RAX: 0000000000000001 RBX: 0000000000000000 RCX: 0000000000000001 [ 53.019160] RDX: 1ffff11020acf39d RSI: ffff888105679cdc RDI: 0000000000000246 [ 53.022557] RBP: 1ffff11020313f2d R08: ffffed10140ffb88 R09: 0000000000000001 [ 53.025635] R10: ffffed10140ffb87 R11: ffff8880a07fdc3b R12: ffffffffc0cd0000 [ 53.028719] R13: 0000000000000002 R14: dffffc0000000000 R15: ffffffffbda65064 [ 53.031883] FS: 00007f3d9d182740(0000) GS:ffff8880a0600000(0000) knlGS:0000000000000000 [ 53.035336] CS: 0010 DS: 0000 ES: 0000 CR0: 0000000080050033 [ 53.038143] CR2: ffffffffc0ccffd6 CR3: 0000000109836004 CR4: 00000000003606e0

WARN_ON() 関数(実際にはマクロです)は、「致命的ではないが注意すべき問題」が発生したときに、警告メッセージを表示するために呼ばれます。明示的に WARN_ON() 関数を呼び出すことにより、 どのようなメッセージが出力されるかを見てみましょう。

warn_on_test.c : WARN_ON() 関数を呼び出すカーネルモジュールの例

#include <linux/module.h>

static int __init warn_on_test(void)

{

WARN_ON(sizeof(int) != sizeof(char));

return -EINVAL;

}

module_init(warn_on_test);

MODULE_LICENSE("GPL");

WARN_ON() 関数が実行された個所(ソースコード中のファイル名/行番号)とメッセージが出力されます。 /proc/sys/kernel/panic_on_warn が 0 ではない場合、カーネルパニック( panic() 関数の呼び出し)が発生します。

[ 54.307215] warn_on_test: loading out-of-tree module taints kernel. [ 54.313936] WARNING: CPU: 3 PID: 9669 at test/warn_on_test.c:5 warn_on_test+0x0/0x1000 [warn_on_test] [ 54.316525] Modules linked in: warn_on_test(O+) vmw_balloon pcspkr sg ip6t_rpfilter ipt_REJECT nf_reject_ipv4 ip6t_REJECT nf_reject_ipv6 xt_conntrack ip_set nfnetlink ebtable_nat ebtable_broute bridge stp llc ip6table_nat nf_nat_ipv6 ip6table_mangle ip6table_raw iptable_nat nf_nat_ipv4 nf_nat nf_conntrack nf_defrag_ipv6 nf_defrag_ipv4 iptable_mangle iptable_raw ebtable_filter ebtables ip6table_filter ip6_tables iptable_filter i2c_piix4 vmw_vmci ip_tables xfs libcrc32c sd_mod sr_mod cdrom serio_raw ata_generic pata_acpi vmwgfx drm_kms_helper syscopyarea sysfillrect sysimgblt fb_sys_fops ttm ahci e1000 mptspi libahci ata_piix scsi_transport_spi mptscsih drm mptbase libata i2c_core [ 54.333309] CPU: 3 PID: 9669 Comm: insmod Kdump: loaded Tainted: G O T 5.0.0 #1 [ 54.335554] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018 [ 54.338642] RIP: 0010:warn_on_test+0x0/0x1000 [warn_on_test] [ 54.340276] Code: Bad RIP value. [ 54.341160] RSP: 0018:ffff888091637950 EFLAGS: 00010286 [ 54.342561] RAX: 0000000000000001 RBX: 0000000000000000 RCX: 0000000000000001 [ 54.344624] RDX: 1ffff1101282b39d RSI: ffff888094159cdc RDI: 0000000000000246 [ 54.346533] RBP: 1ffff110122c6f2d R08: ffffed101417fb88 R09: 0000000000000001 [ 54.348783] R10: ffffed101417fb87 R11: ffff8880a0bfdc3b R12: ffffffffc0e18000 [ 54.350760] R13: 0000000000000003 R14: dffffc0000000000 R15: ffffffffb5a65064 [ 54.353174] FS: 00007fa80d2b9740(0000) GS:ffff8880a0a00000(0000) knlGS:0000000000000000 [ 54.356262] CS: 0010 DS: 0000 ES: 0000 CR0: 0000000080050033 [ 54.357882] CR2: ffffffffc0e17fd6 CR3: 00000000937c8004 CR4: 00000000003606e0 [ 54.360011] Call Trace: [ 54.360722] do_one_initcall+0xe2/0x553 [ 54.361858] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0 [ 54.363590] ? kasan_unpoison_shadow+0x30/0x40 [ 54.364827] ? __kasan_kmalloc.constprop.8+0xc1/0xd0 [ 54.366201] ? do_init_module+0x49/0x680 [ 54.367298] ? kmem_cache_alloc_trace+0x14b/0x340 [ 54.368650] ? kasan_unpoison_shadow+0x30/0x40 [ 54.369793] do_init_module+0x1da/0x680 [ 54.370785] load_module+0x43e8/0x56d0 [ 54.371903] ? layout_and_allocate+0x2140/0x2140 [ 54.373087] ? kernel_read+0x8b/0x130 [ 54.374032] ? kernel_read_file+0x225/0x4f0 [ 54.375121] ? __do_sys_finit_module+0x11a/0x1b0 [ 54.376485] __do_sys_finit_module+0x11a/0x1b0 [ 54.378052] ? __ia32_sys_init_module+0xa0/0xa0 [ 54.379554] ? __audit_syscall_exit+0x712/0x990 [ 54.380719] ? rcu_read_lock_sched_held+0x102/0x120 [ 54.381974] ? do_syscall_64+0x1d/0x450 [ 54.383061] do_syscall_64+0x9a/0x450 [ 54.385080] entry_SYSCALL_64_after_hwframe+0x49/0xbe [ 54.387594] RIP: 0033:0x7fa80c78c1c9 [ 54.389600] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48 [ 54.397831] RSP: 002b:00007ffcdc423828 EFLAGS: 00000206 ORIG_RAX: 0000000000000139 [ 54.397835] RAX: ffffffffffffffda RBX: 00000000014f51e0 RCX: 00007fa80c78c1c9 [ 54.397837] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003 [ 54.397838] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffcdc4239c8 [ 54.397840] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000 [ 54.397841] R13: 00000000014f4120 R14: 0000000000000000 R15: 0000000000000000 [ 54.397856] irq event stamp: 4076 [ 54.397862] hardirqs last enabled at (4075): [<ffffffffb362692d>] __slab_alloc+0x6d/0x90 [ 54.397865] hardirqs last disabled at (4076): [<ffffffffb300546c>] trace_hardirqs_off_thunk+0x1a/0x1c [ 54.397869] softirqs last enabled at (4012): [<ffffffffb4c00675>] __do_softirq+0x675/0x9e3 [ 54.397872] softirqs last disabled at (4005): [<ffffffffb317fe64>] irq_exit+0x274/0x2c0 [ 54.397874] ---[ end trace da4c86d8adf81304 ]---

カーネル内で行われる処理は、「スケジューリングが発生する可能性のある(アトミックではない)処理」と、「スケジューリングが発生する可能性のない(アトミックな)処理」の2種類があります。

「スケジューリングが発生する可能性のある処理」の中で、「シグナルによる中断が不可能な方法でスケジューリングを行う」場合、その状態が長時間続いてしまうと、プロセスがハングアップしていると判断されます。

「シグナルによる中断が不可能な方法で長時間のスケジューリングが発生した」場合に、どのようなメッセージが出力されるかを見てみましょう。

hung_task_test.c : hung task 警告メッセージを出力させるカーネルモジュールの例

#include <linux/module.h>

#include <linux/sched.h>

static int __init hung_task_test(void)

{

schedule_timeout_uninterruptible(125 * HZ);

return -EINVAL;

}

module_init(hung_task_test);

MODULE_LICENSE("GPL");

khungtaskd というカーネルスレッドが定期的にチェックを行い、ハングアップしたと判定したスレッドについての情報を報告します。なお、 /proc/sys/kernel/hung_task_panic が 0 ではない場合、カーネルパニック( panic() 関数の呼び出し)が発生します。

[ 52.760967] hung_task_test: loading out-of-tree module taints kernel.

[ 176.303150] INFO: task insmod:9669 blocked for more than 120 seconds.

[ 176.305586] Tainted: G O T 5.0.0 #1

[ 176.307567] "echo 0 > /proc/sys/kernel/hung_task_timeout_secs" disables this message.

[ 176.310654] insmod D25640 9669 9654 0x80000080

[ 176.312849] Call Trace:

[ 176.313889] ? __schedule+0x71f/0x18f0

[ 176.315429] ? __sched_text_start+0x8/0x8

[ 176.317060] ? _raw_spin_unlock_irqrestore+0x46/0x60

[ 176.319174] schedule+0x77/0x170

[ 176.320500] schedule_timeout+0x391/0xc50

[ 176.322065] ? trace_raw_output_initcall_finish+0xe0/0xe0

[ 176.323918] ? deactivate_slab.isra.70+0x5f9/0x630

[ 176.325568] ? usleep_range+0x120/0x120

[ 176.326879] ? do_init_module+0x49/0x680

[ 176.328067] ? do_init_module+0x49/0x680

[ 176.329283] ? set_track+0x71/0x120

[ 176.330349] ? __next_timer_interrupt+0xe0/0xe0

[ 176.331714] ? ___slab_alloc+0x668/0x750

[ 176.332778] ? 0xffffffffc0ff0000

[ 176.333682] hung_task_test+0xa/0x1000 [hung_task_test]

[ 176.335397] do_one_initcall+0xe2/0x553

[ 176.336454] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 176.337975] ? kasan_unpoison_shadow+0x30/0x40

[ 176.339100] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 176.340379] ? do_init_module+0x49/0x680

[ 176.341395] ? kmem_cache_alloc_trace+0x14b/0x340

[ 176.342583] ? __kasan_slab_free+0x126/0x150

[ 176.343669] do_init_module+0x1da/0x680

[ 176.344655] load_module+0x43e8/0x56d0

[ 176.345640] ? layout_and_allocate+0x2140/0x2140

[ 176.346809] ? kernel_read+0x8b/0x130

[ 176.347748] ? kernel_read_file+0x225/0x4f0

[ 176.348829] ? __do_sys_finit_module+0x11a/0x1b0

[ 176.350483] __do_sys_finit_module+0x11a/0x1b0

[ 176.352545] ? __ia32_sys_init_module+0xa0/0xa0

[ 176.354439] ? __audit_syscall_exit+0x712/0x990

[ 176.356012] ? rcu_read_lock_sched_held+0x102/0x120

[ 176.357721] ? do_syscall_64+0x1d/0x450

[ 176.359071] do_syscall_64+0x9a/0x450

[ 176.361609] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 176.364388] RIP: 0033:0x7f3015c751c9

[ 176.366341] Code: Bad RIP value.

[ 176.367998] RSP: 002b:00007fff0c4f6158 EFLAGS: 00000202 ORIG_RAX: 0000000000000139

[ 176.370710] RAX: ffffffffffffffda RBX: 00000000021331e0 RCX: 00007f3015c751c9

[ 176.373331] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 176.375952] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007fff0c4f62f8

[ 176.378573] R10: 0000000000000003 R11: 0000000000000202 R12: 0000000000000000

[ 176.381573] R13: 0000000002132120 R14: 0000000000000000 R15: 0000000000000000

[ 176.384294]

[ 176.384294] Showing all locks held in the system:

[ 176.387362] 1 lock held by khungtaskd/54:

[ 176.389204] #0: 00000000ae7ad759 (rcu_read_lock){....}, at: debug_show_all_locks+0x52/0x2a7

[ 176.392222] 2 locks held by agetty/9421:

[ 176.394159] #0: 000000009b27007a (&tty->ldisc_sem){++++}, at: tty_ldisc_ref_wait+0x22/0x80

[ 176.397232] #1: 00000000bc5bce8c (&ldata->atomic_read_lock){+.+.}, at: n_tty_read+0x1f1/0x1660

[ 176.400313]

[ 176.401790] =============================================

[ 176.401790]

lockdep という機能が有効になっている場合、デッドロックが発生する可能性のあるロック処理が実行されると、デッドロックが発生する可能性のあることが報告されます。

deadlock_test1.c :再帰型ロックをしてしまうカーネルモジュールの例

#include <linux/module.h>

static int __init deadlock_test1(void)

{

static DEFINE_MUTEX(lock);

mutex_lock(&lock);

mutex_lock(&lock);

mutex_unlock(&lock);

mutex_unlock(&lock);

return -EINVAL;

}

module_init(deadlock_test1);

MODULE_LICENSE("GPL");

lockdep により、同じ mutex ロックを2回獲得しようとしたことが報告されています。 mutex とは、1つのスレッドだけがロックを獲得でき、ロックを獲得したスレッドだけがロックを解放できるという種類のロックです。そして、 mutex_lock() という関数はロックを獲得できるようになるまでシグナルによる中断が不可能な方法でスケジューリングを行うことと、実際にデッドロックが発生していることによりシグナルによる中断が不可能な方法でのスケジューリング状態が続いてしまったことにより、スレッドがハングアップしているというメッセージも報告されています。

[ 53.433400] deadlock_test1: loading out-of-tree module taints kernel.

[ 53.438965]

[ 53.439412] ============================================

[ 53.441013] WARNING: possible recursive locking detected

[ 53.442606] 5.0.0 #1 Tainted: G O T

[ 53.443999] --------------------------------------------

[ 53.445636] insmod/9669 is trying to acquire lock:

[ 53.447275] 00000000a2a5996c (lock#6){+.+.}, at: deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 53.449877]

[ 53.449877] but task is already holding lock:

[ 53.451776] 00000000a2a5996c (lock#6){+.+.}, at: deadlock_test1+0xe/0x1000 [deadlock_test1]

[ 53.454497]

[ 53.454497] other info that might help us debug this:

[ 53.456501] Possible unsafe locking scenario:

[ 53.456501]

[ 53.458285] CPU0

[ 53.459123] ----

[ 53.459804] lock(lock#6);

[ 53.460671] lock(lock#6);

[ 53.461554]

[ 53.461554] *** DEADLOCK ***

[ 53.461554]

[ 53.463410] May be due to missing lock nesting notation

[ 53.463410]

[ 53.465434] 1 lock held by insmod/9669:

[ 53.466735] #0: 00000000a2a5996c (lock#6){+.+.}, at: deadlock_test1+0xe/0x1000 [deadlock_test1]

[ 53.469288]

[ 53.469288] stack backtrace:

[ 53.470598] CPU: 5 PID: 9669 Comm: insmod Kdump: loaded Tainted: G O T 5.0.0 #1

[ 53.473069] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 53.476561] Call Trace:

[ 53.477368] dump_stack+0x9a/0xf0

[ 53.478624] validate_chain.isra.37.cold.57+0x216/0x32a

[ 53.480217] ? check_prev_add.constprop.41+0x14c0/0x14c0

[ 53.481759] ? sched_clock+0x5/0x10

[ 53.482791] ? sched_clock_cpu+0x18/0x170

[ 53.484091] __lock_acquire+0x778/0x1230

[ 53.485353] lock_acquire+0x17d/0x3f0

[ 53.486556] ? deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 53.488189] ? deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 53.490562] ? deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 53.492908] __mutex_lock+0x100/0x11d0

[ 53.495059] ? deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 53.497607] ? load_module+0x43e8/0x56d0

[ 53.499653] ? __do_sys_finit_module+0x11a/0x1b0

[ 53.501846] ? deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 53.504384] ? do_raw_spin_unlock+0x4f/0x220

[ 53.506559] ? mutex_lock_io_nested+0x10a0/0x10a0

[ 53.508780] ? do_init_module+0x49/0x680

[ 53.510716] ? do_init_module+0x49/0x680

[ 53.513084] ? set_track+0x71/0x120

[ 53.513088] ? init_object+0x49/0x80

[ 53.513107] ? ___slab_alloc+0x668/0x750

[ 53.513112] ? 0xffffffffc0d28000

[ 53.513116] ? deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 53.513119] ? rcu_read_lock_sched_held+0x102/0x120

[ 53.513122] deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 53.513126] do_one_initcall+0xe2/0x553

[ 53.513129] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 53.533182] ? kasan_unpoison_shadow+0x30/0x40

[ 53.535243] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 53.537516] ? do_init_module+0x49/0x680

[ 53.539733] ? kmem_cache_alloc_trace+0x14b/0x340

[ 53.541819] ? kasan_unpoison_shadow+0x30/0x40

[ 53.544033] do_init_module+0x1da/0x680

[ 53.545999] load_module+0x43e8/0x56d0

[ 53.548157] ? layout_and_allocate+0x2140/0x2140

[ 53.550327] ? kernel_read+0x8b/0x130

[ 53.552219] ? kernel_read_file+0x225/0x4f0

[ 53.554332] ? __do_sys_finit_module+0x11a/0x1b0

[ 53.556562] __do_sys_finit_module+0x11a/0x1b0

[ 53.558639] ? __ia32_sys_init_module+0xa0/0xa0

[ 53.560710] ? __audit_syscall_exit+0x712/0x990

[ 53.562907] ? rcu_read_lock_sched_held+0x102/0x120

[ 53.564981] ? do_syscall_64+0x1d/0x450

[ 53.566975] do_syscall_64+0x9a/0x450

[ 53.568816] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 53.570952] RIP: 0033:0x7f2e0a21d1c9

[ 53.572657] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 53.579844] RSP: 002b:00007ffe60864388 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 53.582869] RAX: ffffffffffffffda RBX: 0000000001dba1e0 RCX: 00007f2e0a21d1c9

[ 53.585903] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 53.588714] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffe60864528

[ 53.591851] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 53.594748] R13: 0000000001db9120 R14: 0000000000000000 R15: 0000000000000000

[ 179.873367] INFO: task insmod:9669 blocked for more than 120 seconds.

[ 179.879339] Tainted: G O T 5.0.0 #1

[ 179.881458] "echo 0 > /proc/sys/kernel/hung_task_timeout_secs" disables this message.

[ 179.884580] insmod D27312 9669 9654 0x80000080

[ 179.886859] Call Trace:

[ 179.888297] ? __schedule+0x71f/0x18f0

[ 179.890336] ? __sched_text_start+0x8/0x8

[ 179.892197] ? check_flags.part.39+0x400/0x400

[ 179.894157] ? lock_unpin_lock+0x4a0/0x4a0

[ 179.896035] schedule+0x77/0x170

[ 179.897698] schedule_preempt_disabled+0xc/0x20

[ 179.899685] __mutex_lock+0x4ab/0x11d0

[ 179.901578] ? load_module+0x43e8/0x56d0

[ 179.903450] ? deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 179.906034] ? mutex_lock_io_nested+0x10a0/0x10a0

[ 179.908093] ? do_init_module+0x49/0x680

[ 179.909979] ? do_init_module+0x49/0x680

[ 179.911839] ? set_track+0x71/0x120

[ 179.913571] ? init_object+0x49/0x80

[ 179.915555] ? ___slab_alloc+0x668/0x750

[ 179.917403] ? 0xffffffffc0d28000

[ 179.919114] ? deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 179.921533] ? rcu_read_lock_sched_held+0x102/0x120

[ 179.923610] deadlock_test1+0x1c/0x1000 [deadlock_test1]

[ 179.925806] do_one_initcall+0xe2/0x553

[ 179.927759] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 179.930188] ? kasan_unpoison_shadow+0x30/0x40

[ 179.932204] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 179.934391] ? do_init_module+0x49/0x680

[ 179.936514] ? kmem_cache_alloc_trace+0x14b/0x340

[ 179.938621] ? kasan_unpoison_shadow+0x30/0x40

[ 179.940618] do_init_module+0x1da/0x680

[ 179.942521] load_module+0x43e8/0x56d0

[ 179.944353] ? layout_and_allocate+0x2140/0x2140

[ 179.946375] ? kernel_read+0x8b/0x130

[ 179.948161] ? kernel_read_file+0x225/0x4f0

[ 179.950073] ? __do_sys_finit_module+0x11a/0x1b0

[ 179.952332] __do_sys_finit_module+0x11a/0x1b0

[ 179.954374] ? __ia32_sys_init_module+0xa0/0xa0

[ 179.956366] ? __audit_syscall_exit+0x712/0x990

[ 179.958371] ? rcu_read_lock_sched_held+0x102/0x120

[ 179.960394] ? do_syscall_64+0x1d/0x450

[ 179.962201] do_syscall_64+0x9a/0x450

[ 179.963907] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 179.966035] RIP: 0033:0x7f2e0a21d1c9

[ 179.967896] Code: Bad RIP value.

[ 179.969458] RSP: 002b:00007ffe60864388 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 179.972163] RAX: ffffffffffffffda RBX: 0000000001dba1e0 RCX: 00007f2e0a21d1c9

[ 179.974753] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 179.977308] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffe60864528

[ 179.979845] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 179.982866] R13: 0000000001db9120 R14: 0000000000000000 R15: 0000000000000000

[ 179.985916] INFO: lockdep is turned off.

lockdep は、実際にデッドロックが発生したタイミングではなく、発生する可能性を検出したタイミングで報告します。

deadlock_test2.c :循環型ロックをしてしまうカーネルモジュールの例

#include <linux/module.h>

static int __init deadlock_test2(void)

{

static DEFINE_MUTEX(lock1);

static DEFINE_MUTEX(lock2);

mutex_lock(&lock1);

mutex_lock(&lock2);

mutex_unlock(&lock2);

mutex_unlock(&lock1);

mutex_lock(&lock2);

mutex_lock(&lock1);

mutex_unlock(&lock1);

mutex_unlock(&lock2);

return -EINVAL;

}

module_init(deadlock_test2);

MODULE_LICENSE("GPL");

lockdep により、2つの mutex ロックの獲得順序によりデッドロックが発生する可能性があることが報告されています。なお、実際には、この例での deadlock_test2() という関数は同時に複数のスレッドから呼ばれることは無いため、実行してもデッドロックは発生しません。

[ 54.376164] deadlock_test2: loading out-of-tree module taints kernel.

[ 54.381629]

[ 54.382228] ======================================================

[ 54.384481] WARNING: possible circular locking dependency detected

[ 54.386687] 5.0.0 #1 Tainted: G O T

[ 54.388315] ------------------------------------------------------

[ 54.390291] insmod/9670 is trying to acquire lock:

[ 54.391833] 00000000aaf6ba99 (lock1){+.+.}, at: deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.394284]

[ 54.394284] but task is already holding lock:

[ 54.395971] 000000008bf63933 (lock2){+.+.}, at: deadlock_test2+0x42/0x1000 [deadlock_test2]

[ 54.398258]

[ 54.398258] which lock already depends on the new lock.

[ 54.398258]

[ 54.401023]

[ 54.401023] the existing dependency chain (in reverse order) is:

[ 54.403051]

[ 54.403051] -> #1 (lock2){+.+.}:

[ 54.404497] lock_acquire+0x17d/0x3f0

[ 54.405621] __mutex_lock+0x100/0x11d0

[ 54.406765] deadlock_test2+0x1c/0x1000 [deadlock_test2]

[ 54.408498] do_one_initcall+0xe2/0x553

[ 54.409706] do_init_module+0x1da/0x680

[ 54.410880] load_module+0x43e8/0x56d0

[ 54.412194] __do_sys_finit_module+0x11a/0x1b0

[ 54.413525] do_syscall_64+0x9a/0x450

[ 54.414652] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 54.416219]

[ 54.416219] -> #0 (lock1){+.+.}:

[ 54.417417] __lock_acquire+0x778/0x1230

[ 54.418548] lock_acquire+0x17d/0x3f0

[ 54.419738] __mutex_lock+0x100/0x11d0

[ 54.420828] deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.422411] do_one_initcall+0xe2/0x553

[ 54.423701] do_init_module+0x1da/0x680

[ 54.424811] load_module+0x43e8/0x56d0

[ 54.425896] __do_sys_finit_module+0x11a/0x1b0

[ 54.427439] do_syscall_64+0x9a/0x450

[ 54.428508] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 54.429913]

[ 54.429913] other info that might help us debug this:

[ 54.429913]

[ 54.434197] Possible unsafe locking scenario:

[ 54.434197]

[ 54.437227] CPU0 CPU1

[ 54.439274] ---- ----

[ 54.441178] lock(lock2);

[ 54.442887] lock(lock1);

[ 54.445107] lock(lock2);

[ 54.447156] lock(lock1);

[ 54.448462]

[ 54.448462] *** DEADLOCK ***

[ 54.448462]

[ 54.451943] 1 lock held by insmod/9670:

[ 54.453477] #0: 000000008bf63933 (lock2){+.+.}, at: deadlock_test2+0x42/0x1000 [deadlock_test2]

[ 54.456878]

[ 54.456878] stack backtrace:

[ 54.456881] CPU: 0 PID: 9670 Comm: insmod Kdump: loaded Tainted: G O T 5.0.0 #1

[ 54.456882] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 54.456883] Call Trace:

[ 54.456909] dump_stack+0x9a/0xf0

[ 54.456912] print_circular_bug.isra.33.cold.52+0x1bc/0x279

[ 54.456915] ? save_trace+0xd6/0x250

[ 54.456917] check_prev_add.constprop.41+0xbe3/0x14c0

[ 54.456919] ? check_usage+0x4e0/0x4e0

[ 54.456922] ? unwind_next_frame+0xe44/0x19b0

[ 54.456924] ? entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 54.456927] ? trace_raw_output_lock+0xe0/0xe0

[ 54.456929] ? kernel_text_address+0x11b/0x140

[ 54.456931] validate_chain.isra.37+0xd74/0x2730

[ 54.456934] ? check_prev_add.constprop.41+0x14c0/0x14c0

[ 54.456936] ? sched_clock+0x5/0x10

[ 54.456938] ? sched_clock_cpu+0x18/0x170

[ 54.456940] __lock_acquire+0x778/0x1230

[ 54.456942] lock_acquire+0x17d/0x3f0

[ 54.456945] ? deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.456947] ? deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.456949] ? deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.456952] __mutex_lock+0x100/0x11d0

[ 54.502146] ? deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.504183] ? deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.506309] ? mutex_lock_io_nested+0x10a0/0x10a0

[ 54.508072] ? do_init_module+0x49/0x680

[ 54.509940] ? 0xffffffffc0f78000

[ 54.511498] ? __mutex_unlock_slowpath+0xdc/0x670

[ 54.513435] ? wait_for_completion+0x310/0x310

[ 54.515139] ? 0xffffffffc0f78000

[ 54.516560] ? deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.518672] deadlock_test2+0x50/0x1000 [deadlock_test2]

[ 54.520680] do_one_initcall+0xe2/0x553

[ 54.522524] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 54.524738] ? kasan_unpoison_shadow+0x30/0x40

[ 54.526558] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 54.528673] ? do_init_module+0x49/0x680

[ 54.530287] ? kmem_cache_alloc_trace+0x14b/0x340

[ 54.532384] ? kasan_unpoison_shadow+0x30/0x40

[ 54.534148] do_init_module+0x1da/0x680

[ 54.535877] load_module+0x43e8/0x56d0

[ 54.537469] ? layout_and_allocate+0x2140/0x2140

[ 54.539472] ? kernel_read+0x8b/0x130

[ 54.541053] ? kernel_read_file+0x225/0x4f0

[ 54.542898] ? __do_sys_finit_module+0x11a/0x1b0

[ 54.544838] __do_sys_finit_module+0x11a/0x1b0

[ 54.546580] ? __ia32_sys_init_module+0xa0/0xa0

[ 54.548510] ? __audit_syscall_exit+0x712/0x990

[ 54.550268] ? rcu_read_lock_sched_held+0x102/0x120

[ 54.552600] ? do_syscall_64+0x1d/0x450

[ 54.554144] do_syscall_64+0x9a/0x450

[ 54.555856] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 54.557801] RIP: 0033:0x7fa83d6781c9

[ 54.559508] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 54.565906] RSP: 002b:00007ffdc1ac5b48 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 54.568830] RAX: ffffffffffffffda RBX: 0000000001ade1e0 RCX: 00007fa83d6781c9

[ 54.571421] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 54.573931] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffdc1ac5ce8

[ 54.576634] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 54.579707] R13: 0000000001add120 R14: 0000000000000000 R15: 0000000000000000

「スケジューリングが不可能な状況(アトミックなコンテキスト)」では、「スケジューリングが発生する可能性のある処理」を呼び出すことを避ける必要があります。

「スケジューリングが不可能な状況でスケジューリングが発生する可能性のある処理が呼び出された」場合に、どのようなメッセージが出力されるかを見てみましょう。

sleep_in_atomic_test.c : sleep in atomic 警告メッセージを出力させるカーネルモジュールの例

#include <linux/module.h>

static int __init sleep_in_atomic_test(void)

{

static DEFINE_SPINLOCK(spinlock1);

static DEFINE_MUTEX(mutex1);

spin_lock(&spinlock1);

mutex_lock(&mutex1);

mutex_unlock(&mutex1);

spin_unlock(&spinlock1);

return -EINVAL;

}

module_init(sleep_in_atomic_test);

MODULE_LICENSE("GPL");

スピンロックを保持している間はアトミックなコンテキストとして処理する必要があるため、スピンロックを保持している間にスケジューリングが発生する可能性のある処理が呼び出されたという警告メッセージが出力されます。実際にハングアップなどの問題が発生するかどうかは、タイミングなどに依存します。

[ 54.694490] sleep_in_atomic_test: loading out-of-tree module taints kernel.

[ 54.700663] BUG: sleeping function called from invalid context at kernel/locking/mutex.c:908

[ 54.703101] in_atomic(): 1, irqs_disabled(): 0, pid: 9670, name: insmod

[ 54.705474] 1 lock held by insmod/9670:

[ 54.706640] #0: 00000000631d4fb1 (spinlock1){+.+.}, at: sleep_in_atomic_test+0xc/0x1000 [sleep_in_atomic_test]

[ 54.709550] CPU: 4 PID: 9670 Comm: insmod Kdump: loaded Tainted: G O T 5.0.0 #1

[ 54.711987] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 54.715171] Call Trace:

[ 54.715892] dump_stack+0x9a/0xf0

[ 54.716782] ___might_sleep.cold.82+0x121/0x13b

[ 54.717994] __mutex_lock+0xc7/0x11d0

[ 54.719220] ? sleep_in_atomic_test+0x1a/0x1000 [sleep_in_atomic_test]

[ 54.721021] ? mark_lock+0x829/0x10b0

[ 54.721986] ? mutex_lock_io_nested+0x10a0/0x10a0

[ 54.723387] ? find_held_lock+0x3a/0x1c0

[ 54.724436] ? lock_contended+0xde0/0xde0

[ 54.725499] ? 0xffffffffc0d40000

[ 54.726385] ? sleep_in_atomic_test+0x1a/0x1000 [sleep_in_atomic_test]

[ 54.728293] sleep_in_atomic_test+0x1a/0x1000 [sleep_in_atomic_test]

[ 54.729937] do_one_initcall+0xe2/0x553

[ 54.731082] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 54.732566] ? kasan_unpoison_shadow+0x30/0x40

[ 54.733774] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 54.735006] ? do_init_module+0x49/0x680

[ 54.735987] ? kmem_cache_alloc_trace+0x14b/0x340

[ 54.737377] ? kasan_unpoison_shadow+0x30/0x40

[ 54.738594] do_init_module+0x1da/0x680

[ 54.739561] load_module+0x43e8/0x56d0

[ 54.740527] ? layout_and_allocate+0x2140/0x2140

[ 54.742029] ? kernel_read+0x8b/0x130

[ 54.743159] ? kernel_read_file+0x225/0x4f0

[ 54.744284] ? __do_sys_finit_module+0x11a/0x1b0

[ 54.745705] __do_sys_finit_module+0x11a/0x1b0

[ 54.747721] ? __ia32_sys_init_module+0xa0/0xa0

[ 54.749295] ? __audit_syscall_exit+0x712/0x990

[ 54.750520] ? rcu_read_lock_sched_held+0x102/0x120

[ 54.751842] ? do_syscall_64+0x1d/0x450

[ 54.752992] do_syscall_64+0x9a/0x450

[ 54.754036] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 54.755350] RIP: 0033:0x7f9167e4b1c9

[ 54.757352] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 54.764644] RSP: 002b:00007ffd77eab0e8 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 54.764649] RAX: ffffffffffffffda RBX: 00000000020741e0 RCX: 00007f9167e4b1c9

[ 54.764651] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 54.764652] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffd77eab288

[ 54.764654] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 54.764655] R13: 0000000002073120 R14: 0000000000000000 R15: 0000000000000000

カーネル内では、時間のかかる処理を行う場合、応答性を維持するために、スケジューリングが可能なタイミングにおいて明示的にスケジューリングを行うようにすることが望まれます。スケジューリングを行う方法の選択肢として、 CONFIG_PREEMPT_NONE (応答性よりもスループットを優先するために、スケジューリングを行わない)、 CONFIG_PREEMPT_VOLUNTARY (応答性とスループットのバランスを考えて、明示的にスケジューリングを許可したタイミングでのみスケジューリングを行う)、 CONFIG_PRREMPT (スループットよりも応答性を優先するために、スケジューリングが禁止されていない限り自動的にスケジューリングを行う)という3種類があります。

CONFIG_PREEMPT_VOLUNTARY=y という設定でコンパイルされたカーネルに対して、明示的にスケジューリングを許可しなかった場合に、どのようなメッセージが出力されるかを見てみましょう。

softlockup_test.c :ソフトロックアップ警告メッセージを出力させるカーネルモジュールの例

#include <linux/module.h>

static int __init softlockup_test(void)

{

volatile long i = 1;

while (i)

i++;

return -EINVAL;

}

module_init(softlockup_test);

MODULE_LICENSE("GPL");

ソフトロックアップという、CPU時間を連続して使い続けていることを示す警告メッセージが出力されます。また、RCUという、 Linux 2.6 以降のカーネルで使われているロックに関して、ストール状態が発生していることを示す警告メッセージも出力されます。RCUストール警告メッセージについての説明は、 https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/plain/Documentation/RCU/stallwarn.txt にあります。

[ 54.271757] softlockup_test: loading out-of-tree module taints kernel.

[ 81.852656] watchdog: BUG: soft lockup - CPU#7 stuck for 23s! [insmod:9669]

[ 81.855470] Modules linked in: softlockup_test(O+) vmw_balloon pcspkr sg vmw_vmci i2c_piix4 ip6t_rpfilter ipt_REJECT nf_reject_ipv4 ip6t_REJECT nf_reject_ipv6 xt_conntrack ip_set nfnetlink ebtable_nat ebtable_broute bridge stp llc ip6table_nat nf_nat_ipv6 ip6table_mangle ip6table_raw iptable_nat nf_nat_ipv4 nf_nat nf_conntrack nf_defrag_ipv6 nf_defrag_ipv4 iptable_mangle iptable_raw ebtable_filter ebtables ip6table_filter ip6_tables iptable_filter ip_tables xfs libcrc32c sd_mod sr_mod cdrom serio_raw e1000 ahci libahci ata_generic pata_acpi vmwgfx drm_kms_helper syscopyarea sysfillrect sysimgblt fb_sys_fops ttm drm mptspi scsi_transport_spi i2c_core mptscsih ata_piix mptbase libata

[ 81.876731] irq event stamp: 61656

[ 81.878123] hardirqs last enabled at (61655): [<ffffffffb0005450>] trace_hardirqs_on_thunk+0x1a/0x1c

[ 81.881066] hardirqs last disabled at (61656): [<ffffffffb000546c>] trace_hardirqs_off_thunk+0x1a/0x1c

[ 81.884027] softirqs last enabled at (11364): [<ffffffffb1c00675>] __do_softirq+0x675/0x9e3

[ 81.886524] softirqs last disabled at (11355): [<ffffffffb017fe64>] irq_exit+0x274/0x2c0

[ 81.889080] CPU: 7 PID: 9669 Comm: insmod Kdump: loaded Tainted: G O T 5.0.0 #1

[ 81.891758] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 81.895655] RIP: 0010:softlockup_test+0x58/0x1000 [softlockup_test]

[ 81.897625] Code: 48 01 d0 c7 00 f1 f1 f1 f1 c7 40 04 00 f2 f2 f2 c7 40 08 f3 f3 f3 f3 48 c7 44 24 20 01 00 00 00 48 8b 44 24 20 48 85 c0 74 0f <48> 8b 44 24 20 48 ff c0 48 89 44 24 20 eb e7 b8 ff ff 37 00 b9 03

[ 81.903276] RSP: 0018:ffff88809239f8f0 EFLAGS: 00000202 ORIG_RAX: ffffffffffffff13

[ 81.905690] RAX: 00000003bbafefcb RBX: 0000000000000000 RCX: 0000000000000001

[ 81.907847] RDX: 1ffff11012473f1e RSI: ffff88809227c25c RDI: 0000000000000246

[ 81.910178] RBP: 1ffff11012473f2d R08: ffffed101437fb88 R09: 0000000000000001

[ 81.912372] R10: ffffed101437fb87 R11: ffff8880a1bfdc3b R12: ffffffffc0bb0000

[ 81.914612] R13: 0000000000000007 R14: ffffffffc0ba1000 R15: ffffffffb2a65064

[ 81.916834] FS: 00007fb151f01740(0000) GS:ffff8880a1a00000(0000) knlGS:0000000000000000

[ 81.919398] CS: 0010 DS: 0000 ES: 0000 CR0: 0000000080050033

[ 81.921253] CR2: 0000000000f5b1d8 CR3: 0000000092654004 CR4: 00000000003606e0

[ 81.923621] Call Trace:

[ 81.924419] ? 0xffffffffc0bb0000

[ 81.925479] ? 0xffffffffc0bb0000

[ 81.926568] ? rcu_read_lock_sched_held+0x102/0x120

[ 81.928067] do_one_initcall+0xe2/0x553

[ 81.929250] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 81.931146] ? kasan_unpoison_shadow+0x30/0x40

[ 81.932605] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 81.934073] ? do_init_module+0x49/0x680

[ 81.935262] ? kmem_cache_alloc_trace+0x14b/0x340

[ 81.936865] ? __kasan_slab_free+0x126/0x150

[ 81.938198] do_init_module+0x1da/0x680

[ 81.939515] load_module+0x43e8/0x56d0

[ 81.940794] ? layout_and_allocate+0x2140/0x2140

[ 81.943573] ? kernel_read+0x8b/0x130

[ 81.946806] ? kernel_read_file+0x225/0x4f0

[ 81.949756] ? __do_sys_finit_module+0x11a/0x1b0

[ 81.952471] __do_sys_finit_module+0x11a/0x1b0

[ 81.955347] ? __ia32_sys_init_module+0xa0/0xa0

[ 81.958142] ? __audit_syscall_exit+0x712/0x990

[ 81.960821] ? rcu_read_lock_sched_held+0x102/0x120

[ 81.963877] ? do_syscall_64+0x1d/0x450

[ 81.966325] do_syscall_64+0x9a/0x450

[ 81.968666] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 81.971426] RIP: 0033:0x7fb1513d41c9

[ 81.973741] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 81.981560] RSP: 002b:00007ffd03d4f328 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 81.984992] RAX: ffffffffffffffda RBX: 0000000000f5b1e0 RCX: 00007fb1513d41c9

[ 81.988229] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 81.991464] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffd03d4f4c8

[ 81.994734] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 81.997983] R13: 0000000000f5a120 R14: 0000000000000000 R15: 0000000000000000

[ 90.266025] [drm:drm_atomic_helper_wait_for_dependencies [drm_kms_helper]] *ERROR* [CRTC:37:crtc-0] flip_done timed out

[ 100.505764] [drm:drm_atomic_helper_wait_for_dependencies [drm_kms_helper]] *ERROR* [PLANE:33:plane-0] flip_done timed out

[ 109.852460] watchdog: BUG: soft lockup - CPU#7 stuck for 23s! [insmod:9669]

[ 109.856223] Modules linked in: softlockup_test(O+) vmw_balloon pcspkr sg vmw_vmci i2c_piix4 ip6t_rpfilter ipt_REJECT nf_reject_ipv4 ip6t_REJECT nf_reject_ipv6 xt_conntrack ip_set nfnetlink ebtable_nat ebtable_broute bridge stp llc ip6table_nat nf_nat_ipv6 ip6table_mangle ip6table_raw iptable_nat nf_nat_ipv4 nf_nat nf_conntrack nf_defrag_ipv6 nf_defrag_ipv4 iptable_mangle iptable_raw ebtable_filter ebtables ip6table_filter ip6_tables iptable_filter ip_tables xfs libcrc32c sd_mod sr_mod cdrom serio_raw e1000 ahci libahci ata_generic pata_acpi vmwgfx drm_kms_helper syscopyarea sysfillrect sysimgblt fb_sys_fops ttm drm mptspi scsi_transport_spi i2c_core mptscsih ata_piix mptbase libata

[ 109.881721] irq event stamp: 116562

[ 109.884121] hardirqs last enabled at (116561): [<ffffffffb0005450>] trace_hardirqs_on_thunk+0x1a/0x1c

[ 109.888444] hardirqs last disabled at (116562): [<ffffffffb000546c>] trace_hardirqs_off_thunk+0x1a/0x1c

[ 109.892723] softirqs last enabled at (11364): [<ffffffffb1c00675>] __do_softirq+0x675/0x9e3

[ 109.896856] softirqs last disabled at (11355): [<ffffffffb017fe64>] irq_exit+0x274/0x2c0

[ 109.900533] CPU: 7 PID: 9669 Comm: insmod Kdump: loaded Tainted: G O L T 5.0.0 #1

[ 109.904617] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 109.909481] RIP: 0010:softlockup_test+0x65/0x1000 [softlockup_test]

[ 109.912718] Code: f2 f2 f2 c7 40 08 f3 f3 f3 f3 48 c7 44 24 20 01 00 00 00 48 8b 44 24 20 48 85 c0 74 0f 48 8b 44 24 20 48 ff c0 48 89 44 24 20 <eb> e7 b8 ff ff 37 00 b9 03 00 00 00 48 c1 e0 2a 48 01 c2 31 c0 48

[ 109.921705] RSP: 0018:ffff88809239f8f0 EFLAGS: 00000206 ORIG_RAX: ffffffffffffff13

[ 109.925739] RAX: 00000007644a400a RBX: 0000000000000000 RCX: 0000000000000001

[ 109.929546] RDX: 1ffff11012473f1e RSI: ffff88809227c25c RDI: 0000000000000246

[ 109.933259] RBP: 1ffff11012473f2d R08: ffffed101437fb88 R09: 0000000000000001

[ 109.937013] R10: ffffed101437fb87 R11: ffff8880a1bfdc3b R12: ffffffffc0bb0000

[ 109.940820] R13: 0000000000000007 R14: ffffffffc0ba1000 R15: ffffffffb2a65064

[ 109.944546] FS: 00007fb151f01740(0000) GS:ffff8880a1a00000(0000) knlGS:0000000000000000

[ 109.948796] CS: 0010 DS: 0000 ES: 0000 CR0: 0000000080050033

[ 109.952062] CR2: 0000000000f5b1d8 CR3: 0000000092654004 CR4: 00000000003606e0

[ 109.956157] Call Trace:

[ 109.959132] ? 0xffffffffc0bb0000

[ 109.961896] ? 0xffffffffc0bb0000

[ 109.964995] ? rcu_read_lock_sched_held+0x102/0x120

[ 109.968055] do_one_initcall+0xe2/0x553

[ 109.971011] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 109.974457] ? kasan_unpoison_shadow+0x30/0x40

[ 109.977384] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 109.980521] ? do_init_module+0x49/0x680

[ 109.983351] ? kmem_cache_alloc_trace+0x14b/0x340

[ 109.986425] ? __kasan_slab_free+0x126/0x150

[ 109.989707] do_init_module+0x1da/0x680

[ 109.992319] load_module+0x43e8/0x56d0

[ 109.995091] ? layout_and_allocate+0x2140/0x2140

[ 109.997978] ? kernel_read+0x8b/0x130

[ 110.000559] ? kernel_read_file+0x225/0x4f0

[ 110.003436] ? __do_sys_finit_module+0x11a/0x1b0

[ 110.006573] __do_sys_finit_module+0x11a/0x1b0

[ 110.009471] ? __ia32_sys_init_module+0xa0/0xa0

[ 110.012601] ? __audit_syscall_exit+0x712/0x990

[ 110.015396] ? rcu_read_lock_sched_held+0x102/0x120

[ 110.018498] ? do_syscall_64+0x1d/0x450

[ 110.021077] do_syscall_64+0x9a/0x450

[ 110.023593] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 110.026574] RIP: 0033:0x7fb1513d41c9

[ 110.028982] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 110.037233] RSP: 002b:00007ffd03d4f328 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 110.040926] RAX: ffffffffffffffda RBX: 0000000000f5b1e0 RCX: 00007fb1513d41c9

[ 110.044647] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 110.048416] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffd03d4f4c8

[ 110.052080] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 110.056148] R13: 0000000000f5a120 R14: 0000000000000000 R15: 0000000000000000

[ 119.275437] rcu: INFO: rcu_sched self-detected stall on CPU

[ 119.278534] rcu: 7-....: (61948 ticks this GP) idle=f9e/1/0x4000000000000002 softirq=9269/9269 fqs=15413

[ 119.283599] rcu: (t=65000 jiffies g=14181 q=1506)

[ 119.286250] NMI backtrace for cpu 7

[ 119.288935] CPU: 7 PID: 9669 Comm: insmod Kdump: loaded Tainted: G O L T 5.0.0 #1

[ 119.293421] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 119.298429] Call Trace:

[ 119.301259] <IRQ>

[ 119.303337] dump_stack+0x9a/0xf0

[ 119.306008] nmi_cpu_backtrace.cold.4+0x13/0x6e

[ 119.308924] ? lapic_can_unplug_cpu.cold.23+0x3f/0x3f

[ 119.312399] nmi_trigger_cpumask_backtrace+0x199/0x21e

[ 119.315463] rcu_dump_cpu_stacks+0x17c/0x1c8

[ 119.318104] rcu_check_callbacks.cold.64+0x3c8/0x6cc

[ 119.320804] ? rcu_read_lock_sched_held+0x102/0x120

[ 119.323524] update_process_times+0x23/0x60

[ 119.326002] tick_sched_handle+0x6f/0x130

[ 119.328771] tick_sched_timer+0x32/0xe0

[ 119.331153] __hrtimer_run_queues+0x2fb/0xb30

[ 119.334099] ? tick_sched_do_timer+0x200/0x200

[ 119.337391] ? hrtimer_start_range_ns+0x9a0/0x9a0

[ 119.340314] ? ktime_get_update_offsets_now+0x97/0x2b0

[ 119.343253] hrtimer_interrupt+0x2c2/0x750

[ 119.346568] smp_apic_timer_interrupt+0x105/0x5b0

[ 119.349174] apic_timer_interrupt+0xf/0x20

[ 119.351751] </IRQ>

[ 119.353755] RIP: 0010:softlockup_test+0x65/0x1000 [softlockup_test]

[ 119.357022] Code: f2 f2 f2 c7 40 08 f3 f3 f3 f3 48 c7 44 24 20 01 00 00 00 48 8b 44 24 20 48 85 c0 74 0f 48 8b 44 24 20 48 ff c0 48 89 44 24 20 <eb> e7 b8 ff ff 37 00 b9 03 00 00 00 48 c1 e0 2a 48 01 c2 31 c0 48

[ 119.366165] RSP: 0018:ffff88809239f8f0 EFLAGS: 00000202 ORIG_RAX: ffffffffffffff13

[ 119.369983] RAX: 000000089b02e4cb RBX: 0000000000000000 RCX: 0000000000000001

[ 119.374134] RDX: 1ffff11012473f1e RSI: ffff88809227c25c RDI: 0000000000000246

[ 119.378099] RBP: 1ffff11012473f2d R08: ffffed101437fb88 R09: 0000000000000001

[ 119.382196] R10: ffffed101437fb87 R11: ffff8880a1bfdc3b R12: ffffffffc0bb0000

[ 119.385696] R13: 0000000000000007 R14: ffffffffc0ba1000 R15: ffffffffb2a65064

[ 119.389516] ? 0xffffffffc0bb0000

[ 119.392269] ? 0xffffffffc0bb0000

[ 119.394560] ? 0xffffffffc0bb0000

[ 119.396866] ? rcu_read_lock_sched_held+0x102/0x120

[ 119.399866] do_one_initcall+0xe2/0x553

[ 119.402467] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 119.405434] ? kasan_unpoison_shadow+0x30/0x40

[ 119.408252] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 119.411265] ? do_init_module+0x49/0x680

[ 119.413785] ? kmem_cache_alloc_trace+0x14b/0x340

[ 119.416530] ? __kasan_slab_free+0x126/0x150

[ 119.419135] do_init_module+0x1da/0x680

[ 119.421457] load_module+0x43e8/0x56d0

[ 119.424058] ? layout_and_allocate+0x2140/0x2140

[ 119.426608] ? kernel_read+0x8b/0x130

[ 119.428824] ? kernel_read_file+0x225/0x4f0

[ 119.431175] ? __do_sys_finit_module+0x11a/0x1b0

[ 119.433561] __do_sys_finit_module+0x11a/0x1b0

[ 119.435793] ? __ia32_sys_init_module+0xa0/0xa0

[ 119.438090] ? __audit_syscall_exit+0x712/0x990

[ 119.440412] ? rcu_read_lock_sched_held+0x102/0x120

[ 119.442799] ? do_syscall_64+0x1d/0x450

[ 119.444864] do_syscall_64+0x9a/0x450

[ 119.447045] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 119.449742] RIP: 0033:0x7fb1513d41c9

[ 119.451786] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 119.459845] RSP: 002b:00007ffd03d4f328 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 119.463433] RAX: ffffffffffffffda RBX: 0000000000f5b1e0 RCX: 00007fb1513d41c9

[ 119.466667] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 119.469775] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffd03d4f4c8

[ 119.473109] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 119.476261] R13: 0000000000f5a120 R14: 0000000000000000 R15: 0000000000000000

[ 125.593436] rcu: INFO: rcu_sched detected expedited stalls on CPUs/tasks: { 7-... } 65914 jiffies s: 8393 root: 0x1/.

[ 125.598682] rcu: blocking rcu_node structures: l=1:0-15:0x80/.

[ 125.602257] Task dump for CPU 7:

[ 125.604717] insmod R running task 27312 9669 9654 0x80000088

[ 125.609696] Call Trace:

[ 125.612871] ? is_bpf_text_address+0x81/0xe0

[ 125.616532] ? kernel_text_address+0x11b/0x140

[ 125.621864] ? __kernel_text_address+0x9/0x30

[ 125.626927] ? unwind_get_return_address+0x5a/0xa0

[ 125.632079] ? __save_stack_trace+0x8d/0xf0

[ 125.635252] ? save_stack+0x8c/0xb0

[ 125.637565] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 125.640219] ? trace_hardirqs_on_thunk+0x1a/0x1c

[ 125.642628] ? trace_hardirqs_on_thunk+0x1a/0x1c

[ 125.645120] ? retint_kernel+0x10/0x10

[ 125.647262] ? 0xffffffffc0bb0000

[ 125.649813] ? softlockup_test+0x58/0x1000 [softlockup_test]

[ 125.652542] ? 0xffffffffc0bb0000

[ 125.654729] ? 0xffffffffc0bb0000

[ 125.656997] ? rcu_read_lock_sched_held+0x102/0x120

[ 125.659676] ? do_one_initcall+0xe2/0x553

[ 125.661926] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 125.664756] ? kasan_unpoison_shadow+0x30/0x40

[ 125.668909] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 125.671536] ? do_init_module+0x49/0x680

[ 125.673711] ? kmem_cache_alloc_trace+0x14b/0x340

[ 125.677242] ? __kasan_slab_free+0x126/0x150

[ 125.679643] ? do_init_module+0x1da/0x680

[ 125.681875] ? load_module+0x43e8/0x56d0

[ 125.684187] ? layout_and_allocate+0x2140/0x2140

[ 125.686714] ? kernel_read+0x8b/0x130

[ 125.688859] ? kernel_read_file+0x225/0x4f0

[ 125.691162] ? __do_sys_finit_module+0x11a/0x1b0

[ 125.693655] ? __do_sys_finit_module+0x11a/0x1b0

[ 125.696711] ? __ia32_sys_init_module+0xa0/0xa0

[ 125.699546] ? __audit_syscall_exit+0x712/0x990

[ 125.702521] ? rcu_read_lock_sched_held+0x102/0x120

[ 125.708015] ? do_syscall_64+0x1d/0x450

[ 125.712326] ? do_syscall_64+0x9a/0x450

[ 125.716462] ? entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 145.852509] watchdog: BUG: soft lockup - CPU#7 stuck for 22s! [insmod:9669]

[ 145.855717] Modules linked in: softlockup_test(O+) vmw_balloon pcspkr sg vmw_vmci i2c_piix4 ip6t_rpfilter ipt_REJECT nf_reject_ipv4 ip6t_REJECT nf_reject_ipv6 xt_conntrack ip_set nfnetlink ebtable_nat ebtable_broute bridge stp llc ip6table_nat nf_nat_ipv6 ip6table_mangle ip6table_raw iptable_nat nf_nat_ipv4 nf_nat nf_conntrack nf_defrag_ipv6 nf_defrag_ipv4 iptable_mangle iptable_raw ebtable_filter ebtables ip6table_filter ip6_tables iptable_filter ip_tables xfs libcrc32c sd_mod sr_mod cdrom serio_raw e1000 ahci libahci ata_generic pata_acpi vmwgfx drm_kms_helper syscopyarea sysfillrect sysimgblt fb_sys_fops ttm drm mptspi scsi_transport_spi i2c_core mptscsih ata_piix mptbase libata

[ 145.879513] irq event stamp: 186828

[ 145.881967] hardirqs last enabled at (186827): [<ffffffffb0005450>] trace_hardirqs_on_thunk+0x1a/0x1c

[ 145.886183] hardirqs last disabled at (186828): [<ffffffffb000546c>] trace_hardirqs_off_thunk+0x1a/0x1c

[ 145.890085] softirqs last enabled at (11364): [<ffffffffb1c00675>] __do_softirq+0x675/0x9e3

[ 145.893844] softirqs last disabled at (11355): [<ffffffffb017fe64>] irq_exit+0x274/0x2c0

[ 145.897704] CPU: 7 PID: 9669 Comm: insmod Kdump: loaded Tainted: G O L T 5.0.0 #1

[ 145.901234] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 145.905644] RIP: 0010:softlockup_test+0x65/0x1000 [softlockup_test]

[ 145.908546] Code: f2 f2 f2 c7 40 08 f3 f3 f3 f3 48 c7 44 24 20 01 00 00 00 48 8b 44 24 20 48 85 c0 74 0f 48 8b 44 24 20 48 ff c0 48 89 44 24 20 <eb> e7 b8 ff ff 37 00 b9 03 00 00 00 48 c1 e0 2a 48 01 c2 31 c0 48

[ 145.916917] RSP: 0018:ffff88809239f8f0 EFLAGS: 00000202 ORIG_RAX: ffffffffffffff13

[ 145.920406] RAX: 0000000c19ead1c4 RBX: 0000000000000000 RCX: 0000000000000001

[ 145.923895] RDX: 1ffff11012473f1e RSI: ffff88809227c25c RDI: 0000000000000246

[ 145.927323] RBP: 1ffff11012473f2d R08: ffffed101437fb88 R09: 0000000000000001

[ 145.930884] R10: ffffed101437fb87 R11: ffff8880a1bfdc3b R12: ffffffffc0bb0000

[ 145.934430] R13: 0000000000000007 R14: ffffffffc0ba1000 R15: ffffffffb2a65064

[ 145.938168] FS: 00007fb151f01740(0000) GS:ffff8880a1a00000(0000) knlGS:0000000000000000

[ 145.941965] CS: 0010 DS: 0000 ES: 0000 CR0: 0000000080050033

[ 145.945189] CR2: 0000000000f5b1d8 CR3: 0000000092654004 CR4: 00000000003606e0

[ 145.948742] Call Trace:

[ 145.950926] ? 0xffffffffc0bb0000

[ 145.953250] ? 0xffffffffc0bb0000

[ 145.955623] ? rcu_read_lock_sched_held+0x102/0x120

[ 145.958609] do_one_initcall+0xe2/0x553

[ 145.961496] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 145.964670] ? kasan_unpoison_shadow+0x30/0x40

[ 145.967695] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 145.970629] ? do_init_module+0x49/0x680

[ 145.973395] ? kmem_cache_alloc_trace+0x14b/0x340

[ 145.976230] ? __kasan_slab_free+0x126/0x150

[ 145.978935] do_init_module+0x1da/0x680

[ 145.981493] load_module+0x43e8/0x56d0

[ 145.983941] ? layout_and_allocate+0x2140/0x2140

[ 145.987045] ? kernel_read+0x8b/0x130

[ 145.989713] ? kernel_read_file+0x225/0x4f0

[ 145.992422] ? __do_sys_finit_module+0x11a/0x1b0

[ 145.996025] __do_sys_finit_module+0x11a/0x1b0

[ 145.999489] ? __ia32_sys_init_module+0xa0/0xa0

[ 146.003180] ? __audit_syscall_exit+0x712/0x990

[ 146.006367] ? rcu_read_lock_sched_held+0x102/0x120

[ 146.009317] ? do_syscall_64+0x1d/0x450

[ 146.012366] do_syscall_64+0x9a/0x450

[ 146.014951] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 146.017958] RIP: 0033:0x7fb1513d41c9

[ 146.020796] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 146.029950] RSP: 002b:00007ffd03d4f328 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 146.033812] RAX: ffffffffffffffda RBX: 0000000000f5b1e0 RCX: 00007fb1513d41c9

[ 146.037622] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 146.041657] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffd03d4f4c8

[ 146.045652] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 146.049043] R13: 0000000000f5a120 R14: 0000000000000000 R15: 0000000000000000

RCUロックを保持している間はアトミックなコンテキストとして処理する必要があるため、時間のかかる処理を避ける必要があります。RCUロックを保持したまま時間のかかる処理を行ってしまった場合に、どのようなメッセージが出力されるかを見てみましょう。

rcu_stall_test.c :RCUストール警告メッセージを出力させるカーネルモジュールの例

#include <linux/module.h>

static int __init rcu_stall_test(void)

{

volatile long i = 1;

rcu_read_lock();

while (i)

i++;

rcu_read_unlock();

return -EINVAL;

}

module_init(rcu_stall_test);

MODULE_LICENSE("GPL");

RCUロックを保持していない場合と同様に、ソフトロックアップ警告メッセージやRCUストール警告メッセージが出力されます。しかし、RCUロックを保持した状態でスケジューリングを行うことは許されないことから、RCUロックが解放される(正確には、RCU猶予期間と呼ばれる処理が完了する)のを待つ処理は、短い時間内に完了することが期待されます。そのため、RCUロックを保持したままの状態が続いていることにより、RCUロックが解放されるのを待っているスレッドがハングアップしているというメッセージも報告されています。デッドロックが発生した訳ではないのに、単に時間がかかっていることにより、ハングアップと判断されてしまっている訳です。

[ 54.421316] rcu_stall_test: loading out-of-tree module taints kernel.

[ 81.851604] watchdog: BUG: soft lockup - CPU#5 stuck for 23s! [insmod:9670]

[ 81.853826] Modules linked in: rcu_stall_test(O+) vmw_balloon pcspkr sg vmw_vmci i2c_piix4 ip6t_rpfilter ipt_REJECT nf_reject_ipv4 ip6t_REJECT nf_reject_ipv6 xt_conntrack ip_set nfnetlink ebtable_nat ebtable_broute bridge stp llc ip6table_nat nf_nat_ipv6 ip6table_mangle ip6table_raw iptable_nat nf_nat_ipv4 nf_nat nf_conntrack nf_defrag_ipv6 nf_defrag_ipv4 iptable_mangle iptable_raw ebtable_filter ebtables ip6table_filter ip6_tables iptable_filter ip_tables xfs libcrc32c sd_mod sr_mod cdrom serio_raw ahci libahci e1000 ata_generic pata_acpi vmwgfx drm_kms_helper syscopyarea sysfillrect sysimgblt mptspi fb_sys_fops scsi_transport_spi ttm ata_piix mptscsih mptbase libata drm i2c_core

[ 81.872701] irq event stamp: 60784

[ 81.874013] hardirqs last enabled at (60783): [<ffffffff96005450>] trace_hardirqs_on_thunk+0x1a/0x1c

[ 81.876668] hardirqs last disabled at (60784): [<ffffffff9600546c>] trace_hardirqs_off_thunk+0x1a/0x1c

[ 81.879742] softirqs last enabled at (9066): [<ffffffff97c00675>] __do_softirq+0x675/0x9e3

[ 81.882451] softirqs last disabled at (9057): [<ffffffff9617fe64>] irq_exit+0x274/0x2c0

[ 81.884801] CPU: 5 PID: 9670 Comm: insmod Kdump: loaded Tainted: G O T 5.0.0 #1

[ 81.887298] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 81.890511] RIP: 0010:rcu_stall_test+0xb7/0x1000 [rcu_stall_test]

[ 81.892370] Code: 75 49 d5 84 c0 75 1f 48 c7 c2 80 10 e4 c0 be 61 02 00 00 48 c7 c7 e0 10 e4 c0 c6 05 13 20 ff ff 01 e8 c3 16 44 d5 48 8b 45 b8 <48> 85 c0 74 0d 48 8b 45 b8 48 ff c0 48 89 45 b8 eb ea e8 22 07 49

[ 81.898938] RSP: 0018:ffff88808ea6f8e0 EFLAGS: 00000202 ORIG_RAX: ffffffffffffff13

[ 81.901366] RAX: 00000003991e024a RBX: 1ffff11011d4df1c RCX: ffffffff962e75fc

[ 81.903628] RDX: 0000000000000000 RSI: 0000000000000004 RDI: ffff8880a13fdc38

[ 81.905800] RBP: ffff88808ea6f948 R08: ffffed101427fb88 R09: ffffed101427fb87

[ 81.908114] R10: ffffed101427fb87 R11: ffff8880a13fdc3b R12: ffffffffc0e50000

[ 81.910207] R13: 0000000000000005 R14: dffffc0000000000 R15: ffffffff98a65064

[ 81.912353] FS: 00007fd5a692c740(0000) GS:ffff8880a1200000(0000) knlGS:0000000000000000

[ 81.914989] CS: 0010 DS: 0000 ES: 0000 CR0: 0000000080050033

[ 81.916902] CR2: 0000000000ff21d8 CR3: 00000000980ee001 CR4: 00000000003606e0

[ 81.919151] Call Trace:

[ 81.919977] ? 0xffffffffc0e50000

[ 81.921009] ? 0xffffffffc0e50000

[ 81.922113] do_one_initcall+0xe2/0x553

[ 81.923327] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 81.925257] ? kasan_unpoison_shadow+0x30/0x40

[ 81.926740] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 81.928380] ? do_init_module+0x49/0x680

[ 81.929596] ? kmem_cache_alloc_trace+0x14b/0x340

[ 81.931379] ? kasan_unpoison_shadow+0x30/0x40

[ 81.932731] do_init_module+0x1da/0x680

[ 81.934068] load_module+0x43e8/0x56d0

[ 81.935279] ? layout_and_allocate+0x2140/0x2140

[ 81.936670] ? kernel_read+0x8b/0x130

[ 81.939201] ? kernel_read_file+0x225/0x4f0

[ 81.941881] ? __do_sys_finit_module+0x11a/0x1b0

[ 81.944713] __do_sys_finit_module+0x11a/0x1b0

[ 81.947612] ? __ia32_sys_init_module+0xa0/0xa0

[ 81.950294] ? __audit_syscall_exit+0x712/0x990

[ 81.953091] ? rcu_read_lock_sched_held+0x102/0x120

[ 81.956071] ? do_syscall_64+0x1d/0x450

[ 81.958677] do_syscall_64+0x9a/0x450

[ 81.961299] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 81.964475] RIP: 0033:0x7fd5a5dff1c9

[ 81.967100] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 81.975541] RSP: 002b:00007ffd20191428 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 81.979272] RAX: ffffffffffffffda RBX: 0000000000ff21e0 RCX: 00007fd5a5dff1c9

[ 81.982971] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 81.986430] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffd201915c8

[ 81.990361] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 81.993815] R13: 0000000000ff1120 R14: 0000000000000000 R15: 0000000000000000

[ 109.851450] watchdog: BUG: soft lockup - CPU#5 stuck for 23s! [insmod:9670]

[ 109.854762] Modules linked in: rcu_stall_test(O+) vmw_balloon pcspkr sg vmw_vmci i2c_piix4 ip6t_rpfilter ipt_REJECT nf_reject_ipv4 ip6t_REJECT nf_reject_ipv6 xt_conntrack ip_set nfnetlink ebtable_nat ebtable_broute bridge stp llc ip6table_nat nf_nat_ipv6 ip6table_mangle ip6table_raw iptable_nat nf_nat_ipv4 nf_nat nf_conntrack nf_defrag_ipv6 nf_defrag_ipv4 iptable_mangle iptable_raw ebtable_filter ebtables ip6table_filter ip6_tables iptable_filter ip_tables xfs libcrc32c sd_mod sr_mod cdrom serio_raw ahci libahci e1000 ata_generic pata_acpi vmwgfx drm_kms_helper syscopyarea sysfillrect sysimgblt mptspi fb_sys_fops scsi_transport_spi ttm ata_piix mptscsih mptbase libata drm i2c_core

[ 109.878754] irq event stamp: 115426

[ 109.881000] hardirqs last enabled at (115425): [<ffffffff96005450>] trace_hardirqs_on_thunk+0x1a/0x1c

[ 109.885031] hardirqs last disabled at (115426): [<ffffffff9600546c>] trace_hardirqs_off_thunk+0x1a/0x1c

[ 109.889012] softirqs last enabled at (9066): [<ffffffff97c00675>] __do_softirq+0x675/0x9e3

[ 109.892680] softirqs last disabled at (9057): [<ffffffff9617fe64>] irq_exit+0x274/0x2c0

[ 109.896225] CPU: 5 PID: 9670 Comm: insmod Kdump: loaded Tainted: G O L T 5.0.0 #1

[ 109.899928] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 109.904236] RIP: 0010:rcu_stall_test+0xc3/0x1000 [rcu_stall_test]

[ 109.907342] Code: e4 c0 be 61 02 00 00 48 c7 c7 e0 10 e4 c0 c6 05 13 20 ff ff 01 e8 c3 16 44 d5 48 8b 45 b8 48 85 c0 74 0d 48 8b 45 b8 48 ff c0 <48> 89 45 b8 eb ea e8 22 07 49 d5 85 c0 74 31 80 3d e7 1f ff ff 00

[ 109.915971] RSP: 0018:ffff88808ea6f8e0 EFLAGS: 00000206 ORIG_RAX: ffffffffffffff13

[ 109.919662] RAX: 000000072a2a970a RBX: 1ffff11011d4df1c RCX: ffffffff962e75fc

[ 109.923276] RDX: 0000000000000000 RSI: 0000000000000004 RDI: ffff8880a13fdc38

[ 109.927299] RBP: ffff88808ea6f948 R08: ffffed101427fb88 R09: ffffed101427fb87

[ 109.931155] R10: ffffed101427fb87 R11: ffff8880a13fdc3b R12: ffffffffc0e50000

[ 109.935083] R13: 0000000000000005 R14: dffffc0000000000 R15: ffffffff98a65064

[ 109.938970] FS: 00007fd5a692c740(0000) GS:ffff8880a1200000(0000) knlGS:0000000000000000

[ 109.943279] CS: 0010 DS: 0000 ES: 0000 CR0: 0000000080050033

[ 109.947343] CR2: 0000000000ff21d8 CR3: 00000000980ee001 CR4: 00000000003606e0

[ 109.951796] Call Trace:

[ 109.954656] ? 0xffffffffc0e50000

[ 109.957648] ? 0xffffffffc0e50000

[ 109.960259] do_one_initcall+0xe2/0x553

[ 109.963109] ? trace_event_raw_event_initcall_finish+0x1b0/0x1b0

[ 109.966606] ? kasan_unpoison_shadow+0x30/0x40

[ 109.969413] ? __kasan_kmalloc.constprop.8+0xc1/0xd0

[ 109.972558] ? do_init_module+0x49/0x680

[ 109.975319] ? kmem_cache_alloc_trace+0x14b/0x340

[ 109.978351] ? kasan_unpoison_shadow+0x30/0x40

[ 109.981358] do_init_module+0x1da/0x680

[ 109.983993] load_module+0x43e8/0x56d0

[ 109.986558] ? layout_and_allocate+0x2140/0x2140

[ 109.989321] ? kernel_read+0x8b/0x130

[ 109.991848] ? kernel_read_file+0x225/0x4f0

[ 109.994466] ? __do_sys_finit_module+0x11a/0x1b0

[ 109.997209] __do_sys_finit_module+0x11a/0x1b0

[ 109.999887] ? __ia32_sys_init_module+0xa0/0xa0

[ 110.002602] ? __audit_syscall_exit+0x712/0x990

[ 110.005388] ? rcu_read_lock_sched_held+0x102/0x120

[ 110.008273] ? do_syscall_64+0x1d/0x450

[ 110.010810] do_syscall_64+0x9a/0x450

[ 110.013808] entry_SYSCALL_64_after_hwframe+0x49/0xbe

[ 110.016623] RIP: 0033:0x7fd5a5dff1c9

[ 110.018993] Code: 01 00 48 81 c4 80 00 00 00 e9 f1 fe ff ff 0f 1f 00 48 89 f8 48 89 f7 48 89 d6 48 89 ca 4d 89 c2 4d 89 c8 4c 8b 4c 24 08 0f 05 <48> 3d 01 f0 ff ff 73 01 c3 48 8b 0d 97 dc 2c 00 f7 d8 64 89 01 48

[ 110.027476] RSP: 002b:00007ffd20191428 EFLAGS: 00000206 ORIG_RAX: 0000000000000139

[ 110.031216] RAX: ffffffffffffffda RBX: 0000000000ff21e0 RCX: 00007fd5a5dff1c9

[ 110.034542] RDX: 0000000000000000 RSI: 000000000041a94e RDI: 0000000000000003

[ 110.038259] RBP: 000000000041a94e R08: 0000000000000000 R09: 00007ffd201915c8

[ 110.041617] R10: 0000000000000003 R11: 0000000000000206 R12: 0000000000000000

[ 110.045308] R13: 0000000000ff1120 R14: 0000000000000000 R15: 0000000000000000

[ 119.422821] rcu: INFO: rcu_sched self-detected stall on CPU

[ 119.427110] rcu: 5-....: (62830 ticks this GP) idle=bd6/1/0x4000000000000002 softirq=9326/9326 fqs=15346

[ 119.431758] rcu: (t=65000 jiffies g=14133 q=1626)

[ 119.434432] NMI backtrace for cpu 5

[ 119.436623] CPU: 5 PID: 9670 Comm: insmod Kdump: loaded Tainted: G O L T 5.0.0 #1

[ 119.440307] Hardware name: VMware, Inc. VMware Virtual Platform/440BX Desktop Reference Platform, BIOS 6.00 04/13/2018

[ 119.444623] Call Trace:

[ 119.446575] <IRQ>

[ 119.448461] dump_stack+0x9a/0xf0

[ 119.451022] nmi_cpu_backtrace.cold.4+0x13/0x6e

[ 119.455198] ? lapic_can_unplug_cpu.cold.23+0x3f/0x3f

[ 119.458496] nmi_trigger_cpumask_backtrace+0x199/0x21e

[ 119.461904] rcu_dump_cpu_stacks+0x17c/0x1c8

[ 119.465230] rcu_check_callbacks.cold.64+0x3c8/0x6cc

[ 119.468403] ? rcu_read_lock_sched_held+0x102/0x120

[ 119.471584] update_process_times+0x23/0x60

[ 119.474700] tick_sched_handle+0x6f/0x130

[ 119.477330] tick_sched_timer+0x32/0xe0

[ 119.480022] __hrtimer_run_queues+0x2fb/0xb30

[ 119.482808] ? tick_sched_do_timer+0x200/0x200